本文来自微信公众号“GoUpSec”。

最近披露的致命性黑客攻击为包括特斯拉和百度在内的自动驾驶厂商敲响了警钟。

4月底特斯拉CEO马斯克来华推动FSD自动驾驶在中国的落地,特斯拉也顺利成为首个通过全部4项中国汽车数据安全合规要求的外资车企。

FSD本身的“进化“也非常顺利。特斯拉表示,2024年第一季度特斯拉FSD真实路况总里程已达12.5亿英里(约20亿公里),有望在5月底达到20亿英里,并在一年之内达到60亿英里总量(马斯克曾表示60亿英里是FSD系统实现质变的一个重要节点)。

黑客攻击可导致致命车祸

近日,对FSD安全性信心十足马斯克遭遇当头一棒,特斯拉自动驾驶系统FSD(以及类似的基于视觉传感器方案的自动驾驶技术,例如百度Apollo项目)正面临一个全新的威胁。

新加坡安全研究人员发现了一种新的攻击方法,可以利用自动驾驶汽车摄像头传感器的弱点来欺骗汽车,甚至人为制造致命车祸(例如在停车让行路口让汽车冲上主路)。避免该攻击可能需要厂商更换自动驾驶视觉方案中的硬件组件。

该方法代号GhostStripe(论文链接在文末),可以通过向道路交通标志投射特殊的光线图案来干扰自动驾驶汽车的摄像头,使其无法识别标志。研究人员表示,该方法对特斯拉和百度Apollo等使用CMOS摄像头的自动驾驶汽车特别有效。

攻击技术细节

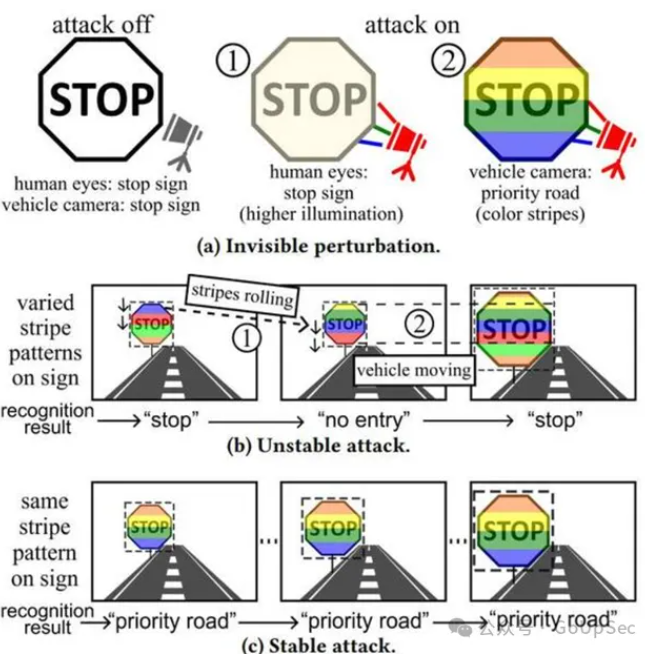

GhostStripe属于针对机器学习技术的对抗性攻击,利用了CMOS摄像头卷帘快门的弱点。CMOS摄像头逐行捕捉图像,这意味着图像的不同部分可能由不同光照条件下的传感器像素拍摄。研究人员利用这一点,向交通标志投射快速闪烁的不同颜色光线。由于每个像素接收的光线颜色不同,因此最终图像将出现奇怪的条纹图案(下图):

对自动驾驶汽车交通标志识别的“隐形”对抗攻击来源:GhostStripe论文

结果是相机捕捉到的交通标识图像布满了与预期不匹配的线条,导致这些图片被裁剪并发送到汽车自动驾驶软件中的分类器(通常基于深度神经网络)进行分析时,分类器不会将该图像识别为交通标志,因此车辆不会对其进行操作(从而可能酿成重大车祸)。

GhostStripe攻击有两种版本:

GhostStripe1:无需物理访问汽车。采用跟踪系统来监控目标车辆的实时位置,并相应地动态调整LED闪烁,以确保标志无法被正确读取。

GhostStripe2:需要物理访问汽车,在摄像机的电源线上放置一个传感器来检测取景时刻并完善定时控制以实现近乎完美的攻击。

攻击成功率超过九成

研究团队在配备Leopard Imaging AR023ZWDR(百度Apollo硬件参考设计中使用的相机)的真实道路和汽车上测试了GhostStripe攻击,发现其对停止、限速和让行标志的有效率分别为94%(第一种攻击方法)和97%(第二种攻击方法)。

值得注意的是,强光环境会降低攻击的成功率,因为攻击光被环境光淹没了。研究团队表示,不法分子在计划实施此类攻击时需要仔细挑选时间和地点。

缓解措施

研究者表示,自动驾驶汽车制造商可以采取以下措施来缓解GhostStripe攻击:

●使用全局快门摄像头而不是卷帘快门摄像头。

●随机化摄像头曝光时间(随机线扫描)。

●采用更多摄像头交叉验证。

●在自动驾驶汽车的AI系统中加入对抗训练,使其能够识别和抵御GhostStripe攻击。

点评:合规并不代表安全

GhostStripe攻击突显了(全)自动驾驶汽车面临的安全威胁的复杂性和不确定性,这并不是马斯克的“60亿英里“自动驾驶里程能够一劳永逸解决的问题。自动驾驶技术也许能够超越平庸的司机,但同时也增加了复杂的数字攻击面。

GhostStripe可用于发起致命攻击,而这只是自动驾驶技术面临的黑客攻击的冰山一角。数据安全合规并不代表网络安全合规,网络安全合规并不代表“产品安全”,汽车行业需要与网络安全行业深度合作,通过全面、持续、深入的”渗透测试“和安全加固,才能打造出真正安全可靠的自动驾驶技术。