本文来自微信公众号“网络研究院”。

在技术空前进步的时代,全球安全格局面临着不断变化的威胁。

传统形式的非对称战争和游击战在数字领域找到了新的盟友,极端主义意识形态和先进的信息技术能力的融合引发了令人担忧的网络恐怖主义现象。

这种范式转变的核心是APT(高级持续威胁)的存在,它们是能够渗透关键系统并造成广泛破坏的强大对手。其中一些团体已成为这些组织在网络空间背后的能力和动机的令人震惊的例子。

APT的特点是长期、隐秘的入侵活动,其运作经过精心策划,目标精确,意图通过利用计算机网络和信息系统中的漏洞来实现战略目标。

本文旨在深入研究这些组件的技术复杂性;通过了解他们的技术、工具和策略,我们可以更好地防御这些网络威胁并减轻其影响。通过对真实案例和网络安全专业人士的意见进行分析,我们的目标是阐明APT不断发展的性质以及它给我们的数字安全带来的挑战。

在接下来的章节中,我们将探讨与恐怖组织和政权有关联的APT组织高层所采用的策略,深入研究其所使用的策略,研究其行动可能造成的后果,并讨论可以采取的防御措施这些威胁。通过了解网络恐怖主义的技术细节和APT的复杂性,我们可以共同努力提高应对这些不断变化的挑战的能力。

Cyber Caliphate Army

网络哈里发军与ISIS(伊拉克和叙利亚伊斯兰国)有联系,并在2014年和2015年因一系列备受瞩目的网络攻击而声名狼藉。该组织声称攻击了多个目标,包括政府网站和媒体组织的社交媒体资料。网络哈里发军的主要目标是传播伊斯兰国的宣传并破坏敌国的安全。该组织的根源可以追溯到伊斯兰国,其使用先进网络技术的能力令人担忧,包括网络钓鱼攻击、恶意软件分发和社会工程策略以实现其目标。通过利用公司已知的漏洞,网络哈里发旨在灌输恐惧、传播宣传并对数字基础设施造成严重破坏,这是世界各地安全专家的主要担忧。

正如已经指出的,网络哈里发军使用的渗透策略经常利用计算机系统和社交网络中存在的漏洞来获得未经授权的访问。他们使用有针对性的鱼叉式网络钓鱼技术、社会工程和定制恶意软件来破坏目标的数字基础设施。此外,他们还可以利用过时的软件漏洞或密码管理弱点来获得特权访问并执行横向移动。

网络哈里发的主要战略之一是在网上传播宣传并宣传其极端主义意识形态。他们利用社交媒体、博客、视频和其他平台传播信息、招募追随者并在社会中制造恐惧和混乱。这种策略的目的是破坏社区稳定并影响舆论。

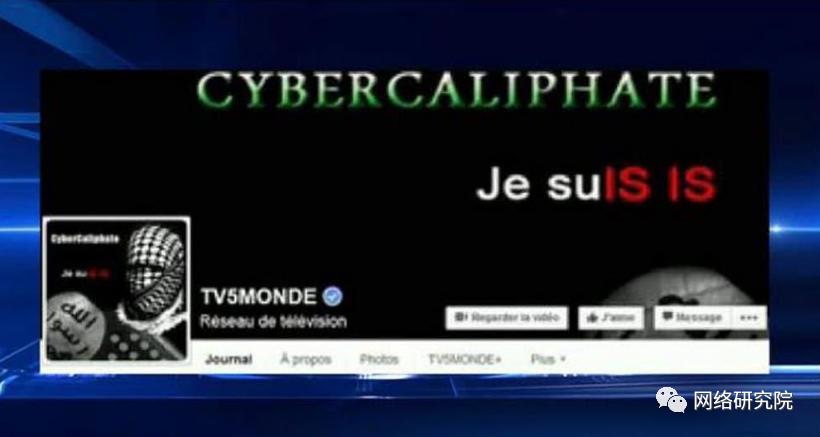

我们记得,在他们的攻击中,2015年针对法国电视网络TV5Monde的攻击导致广播暂停几个小时,并导致该电视频道的社交账户遭到入侵。这次袭击是亲伊斯兰国的宣传工具。

网络哈里发军的另一次攻击是针对五角大楼中央司令部的攻击:发生在2015年,网络哈里发针对负责美国军事行动的美国中央司令部(Centcom)的推特账户在中东。该组织入侵了该帐户,发布宣传信息和威胁。

Cyber Caliphate还展示了对世界各地机构、组织和公司的网站进行分布式拒绝服务(DDoS)攻击的能力。这些攻击旨在通过大量流量使目标系统超载,从而使合法用户无法访问它们。

OILRIG

APT34/OILRIG是一个与伊朗政府有联系的组织,对中东和美国的目标进行了网络攻击。虽然APT34与恐怖组织没有密切联系,但它与伊朗安全部队有联系,并在支持伊朗的政治和军事目标方面发挥了作用。OilRig似乎还对供应链进行攻击,其中APT利用组织之间的信任关系来攻击主要目标。该组织的攻击主要依靠社会工程来利用人为漏洞,而不是软件漏洞;然而,在某些情况下,该组织在攻击的交付阶段使用了漏洞(最近才修复)。缺乏对软件漏洞的利用并不一定意味着缺乏成熟度,因为OilRig在其运营的其他方面已经表现出成熟性。这种成熟度包括:

●在工具开发过程中组织的规避测试。

●使用自定义DNS隧道协议与命令与控制(C2)进行通信并窃取数据。

●用于持久访问服务器的自定义Web shell和后门。

OilRig依靠被盗的帐户凭据进行横向移动。获得系统访问权限后,OilRig使用凭证转储工具(例如Mimikatz)来窃取连接到受感染系统的帐户的凭证。该组织使用这些凭据登录并横向移动到网络上的其他系统。从系统获取凭据后,该群体的操作员更喜欢使用后门以外的工具来访问受感染的系统,例如Microsoft的远程桌面客户端或用于远程系统管理的Putty程序。

OilRig还使用网络钓鱼站点获取目标组织中个人的凭据,以访问可通过Internet访问的资源,例如Outlook Web Access。

至少从2014年起,FireEye就发现了该组织的早期活动,观察到他们进行符合伊朗战略利益的侦察活动。

FireEye多次以中东金融、能源和政府组织为目标,认为这些行业是APT34的主要关注点。使用与伊朗行动相关的基础设施、时间安排以及与伊朗国家利益的一致性,使FireEye相信APT34是代表伊朗政府行事。

他们的攻击包括针对大亨谢尔登·阿德尔森(Sheldon Adelson)拥有的拉斯维加斯Sans赌场的攻击,导致数据遭到破坏和敏感信息被盗。

另一种非常复杂的攻击与“Cleaver行动”有关,其中OILRIG参与了一场主要针对能源、航空和国防部门组织的全球间谍和渗透活动。这些攻击是使用社会工程攻击进行的,旨在传播“自定义”恶意软件,例如QuadAgent和ISMAgent木马或Poison Frog后门。

Al-Qassam/QFC

Al-Qassam Cyber Fighters自2012年以来一直活跃,并声称对美国和其他西方国家金融机构的一系列网络攻击负责。他们声称隶属于巴勒斯坦组织哈马斯,但其活动细节以及与其他恐怖组织的关系尚不清楚。

该组织自成立以来就发誓要继续对西方目标进行网络攻击,直到YouTube删除反穆斯林视频《穆斯林的无知》,该组织在其第一份声明中表示,“所有活跃在网络世界的年轻穆斯林都将攻击美国的基地和基地”。尽可能多的犹太复国主义者,直到他们对这种侮辱表示歉意”。

2012年9月18日消息宣布打算攻击美国银行和纽约证券交易所后,人们普遍猜测该组织的起源实际上是伊朗。西方媒体消息人士以及研究QCF的分析人士声称,这实际上是伊朗的一支阵线。网络安全分析师丹乔·丹切夫(Dancho Danchev)对该组织与伊朗的关系问题进行了最权威的开源情报(OSINT)分析,目的是揭露该组织的一名成员,而前参议员约瑟夫一世(Joseph I.利伯曼告诉C-Span他认为伊朗政府正在支持该组织对美国银行的袭击,以报复西方的经济制裁。此外,《纽约时报》援引未透露姓名的美国情报官员的话称,“该组织是伊朗的便利幌子”。

该组织最臭名昭著的攻击是针对美国银行、摩根大通和富国银行等美国金融机构的一系列分布式拒绝服务(DDoS)攻击。这些攻击造成银行在线服务暂时中断,并引起人们对金融领域网络安全漏洞的关注。

QCF声称不仅攻击了美国银行,还攻击了其他目标,例如纽约证券交易所、第一资本金融公司等。

Charming Kitten

APT35/Charming Kitten是一个与伊朗有关的APT组织,以其间谍和信息盗窃活动而闻名。他们主要针对能源部门、美国国防和航空工业以及中东的组织。

作为一种初始访问技术,人们注意到该组织主要利用CMS漏洞,例如WordPress、Joomla或Drupal插件。

通常,攻击包括:

●将src或iframe链接注入网页或css表中

●将整个BeEF网页的内容注入内部链接的javascript帮助程序之一

注入的链接将访问者的浏览器重定向到BeEF(浏览器利用框架)服务器,旨在捕获:凭据、cookie、有关受害者浏览器和操作系统的信息。该组织似乎还多次利用Metasploit来利用已知漏洞并注入后门。

此外,还发现他们使用“欺骗性”登录页面,旨在捕获社交网络凭据并将特定受害者重定向到网站,以下载他们管理并包含后门的Adobe Flash版本。事实上,该组织以开发RAT等定制恶意软件而闻名(远程访问木马)获取并维持对受害者网络的访问。这些工具使该组织能够开展间谍活动、收集敏感信息并将其渗透到指挥与控制部门。

该组织最著名的一些攻击包括“新闻播音员行动”,这是该组织在2014年至2017年期间开展的一项大型网络间谍活动,主要针对世界各地的媒体相关组织、记者、外交官和政治活动家。新闻广播员行动的主要目标是收集敏感信息,例如机密文件、通信以及目标个人和组织活动的详细信息。

他们还针对能源领域的几家公司和组织,寻求获取关键基础设施和市场战略的机密信息。

Elfin

APT33/Elfin据称与伊朗有关联,该国以间谍和破坏活动而闻名。他们主要针对能源、航空和化工领域的组织。

APT33至少从2013年开始运营,目标是美国、沙特阿拉伯和韩国的组织,这些组织对涉及军事和商业领域以及能源领域的航空部门组织特别感兴趣与石油化工生产相关的组织。

该小组使用的技术主要有:

●鱼叉式网络钓鱼:向航空业员工发送电子邮件;检测到的电子邮件以招聘为主题,并且HTML中包含恶意链接

●域名伪装:APT33注册了多个伪装成沙特阿拉伯航空公司和西方组织的域名,这些组织共同合作为沙特军事和商业机队提供培训、维护和支持。根据观察到的目标模式,APT33可能在上述鱼叉式网络钓鱼电子邮件中使用了这些域

●自定义后门:该组织开发了自定义后门和远程访问木马(RAT),以保持对受害者网络的访问。这些工具允许该组织执行间谍活动、收集敏感信息并保持对受感染网络的持续控制。

●水坑攻击:APT33采用了“水坑攻击”技术,该技术包括感染目标目标经常访问的合法网站。因此,当用户访问受感染的网站时,他们会暴露于恶意软件或被重定向到恶意网站。

●使用PowerShell:该组织广泛使用Windows自动化和脚本工具PowerShell在受害者网络中执行恶意命令和恶意活动。PowerShell已被用于运行恶意软件、下载附加组件以及获取有关受感染网络的信息。

●假冒和欺骗:APT33在网络钓鱼和网络渗透操作中使用假冒和欺骗技术隐藏其身份并冒充合法实体。

Fancy Bear

APT28/Fancy Bear,一群俄罗斯黑客,据称与政府,特别是俄罗斯特勤局“GRU”有联系。他们进行了各种间谍活动和政治干预,包括对政府机构和军事组织的攻击。

该组织据称在2016年危害了希拉里·克林顿的竞选团队、民主党全国委员会(DNC)和民主党国会竞选委员会,试图干扰美国总统选举。APT 28至少自2007年1月起就一直活跃。

APT28对东欧政府和安全组织表现出了兴趣。这些伤亡将使俄罗斯政府有能力预测政客的意图并衡量其影响公众舆论的能力。

在该组织最著名的攻击中,我们记得2015年针对德国联邦议院的一次攻击,其中Fancy Bear破坏了议会的IT系统并导致敏感数据被盗。

2018年对国际奥委会的攻击,该组织通过向国际奥委会官员发送带有恶意附件的网络钓鱼电子邮件,以与平昌冬奥会有关的国际奥委会为目标。

对北约成员国政府和军事组织的攻击,目的是窃取机密、战略和军事信息。

该团体还因以下方面而闻名:

●鱼叉式网络钓鱼活动用作恶意软件部署或凭据捕获的初始向量

●使用自定义恶意软件:Fancy Bear开发并使用自定义恶意软件以在受害者网络中持久存在。与Fancy Bear相关的恶意软件包括X-Agent、Sednit、Zebrocy和DealersChoice

●使用零日漏洞:该组织被发现利用零日漏洞(即尚未已知和修复的威胁)通过授予持久和特权访问权限来渗透受害者网络

Periscope

APT40/Periscope是一个据称由政府资助的APT组织,自2013年初以来一直在运营。他们专注于经济间谍活动,针对主要在东南亚开展业务的海事、能源和电信行业公司。

据观察,APT40利用各种技术进行初始妥协,包括利用Web服务器、提供公开可用和定制后门的网络钓鱼活动以及战略性Web妥协。

该小组最常用的是:

●Web Shell-用于获得组织的初始入口点。

●鱼叉式网络钓鱼:通常也通过利用OneDrive链接来利用恶意附件

●漏洞利用:新发现的漏洞的利用通常嵌入到刚刚提到的网络钓鱼活动中,众所周知,它们已被使用:

●CVE-2012-0158

●CVE-2017-0199

●CVE-2017-8759

●CVE-2017-11882

●凭证填充:一旦从网络钓鱼活动中获取凭证,就会发现APT40使用这些凭证进行VPN门户或RDP登录

●后门:一旦访问受害者的基础设施,就会发现APT40使用各种公共后门或已知被其他威胁参与者使用,例如:

●第一阶段的Airbreak和Freshair

●BadFlick和ChinaChopper

●权限升级:一旦进入安全,APT40就会使用HomeFry、AirBreak和BadFlick等工具进行凭证转储和破解,以及著名的SysInternal套件工具,如ProcDump和WCE(Windows凭证编辑器)

●横向运动:APT40使用多种方法来执行横向运动,其中包括:

●自定义脚本

●SSH隧道

●远程开发计划

Stone Panda

APT10/Stone Panda自2009年以来一直在运营,是一个据称与政府有关联的APT组织。他们针对高科技、航空和电信领域的组织开展了各种工业间谍活动。

该组织最著名的攻击是针对日本国防部门的攻击,在有针对性的攻击之后,他们获得了有关该国军事能力、军备和安全政策的信息。

在该小组使用的技术和工具中,我们提到:

●HTran:APT10用于隐藏受感染机器与命令与控制服务器之间通信的隧道工具

●RedLeaves:由APT10创建的自定义恶意软件,用于初始访问阶段,用于收集敏感信息并确保在受感染网络中的持久性。

●PlugX:APT10使用RAT来远程控制受感染的机器,从而促进间谍活动、数据盗窃和传播更多恶意软件

●水坑攻击:该组织使用的技术,包括感染目标目标经常访问的合法网站。因此,访问受感染网站的用户会受到恶意软件的攻击或被重定向到更多恶意网站

●鱼叉式网络钓鱼:APT10据观察,大量使用鱼叉式网络钓鱼活动来欺骗用户并获取对受害者网络的访问权限。使用的电子邮件通常伪装成来自信誉良好的组织或权威人物的合法通信。

●利用零日漏洞:据观察,APT10利用未知或尚未修补的安全漏洞来渗透受害者网络。

这些只是已知并与网络恐怖主义世界相关的一些APT:事实上,还有许多其他团体,通常由国家资助,对关键实体进行破坏性活动或间谍活动,但尚未得到认可或认可且在全球范围内建立。

本文分析的各种APT组织是国家和准恐怖组织如何利用数字技术宣传其极端主义意识形态并开展网络恐怖主义和间谍活动的重要例子。了解这些组织使用的策略并采取适当的对策对于保护数字基础设施和维护现代社会的安全与稳定至关重要。

这些团体的行为造成了严重的社会、政治和经济后果。例如,网上宣传的传播助长了对弱势群体的灌输,助长了暴力和激进行为。DDoS攻击扰乱了在线服务,造成了财务损失并损害了受影响组织的声誉。此外,虚假信息的传播加剧了数字环境中的恐慌和不信任。

为了应对这些组织的威胁,必须采取各种对策和防御措施。

其中可能包括实施稳健的网络安全政策、对用户进行网络威胁教育和认识、使用先进的网络安全解决方案,例如XDR(扩展检测和响应)、NDR(网络检测和响应)和多因素身份验证系统。确保您有一个日志管理系统,例如SIEM。

采用SOC来监控您的基础设施和威胁猎人的形象也变得至关重要,旨在及时识别和减轻已知或未知的威胁。