本文来自嘶吼网,作者/walker。

持续的攻击针对名为Beautiful Cookie Consent Banner的WordPress cookie同意插件中的未经身份验证的存储跨站点脚本(XSS)漏洞,该插件具有超过40,000个活动安装。

在XSS攻击中,威胁参与者将恶意JavaScript脚本注入易受攻击的网站,这些脚本将在访问者的Web浏览器中执行。

影响可能包括未经授权访问敏感信息、会话劫持、通过重定向到恶意网站感染恶意软件或完全破坏目标系统。

发现这些攻击的WordPress安全公司Defiant表示,该漏洞还允许未经身份验证的攻击者在运行未修补插件版本(最高并包括2.10.1)的WordPress网站上创建流氓管理员帐户。

此次攻击活动中利用的安全漏洞已于1月份通过2.10.2版的发布进行了修补。

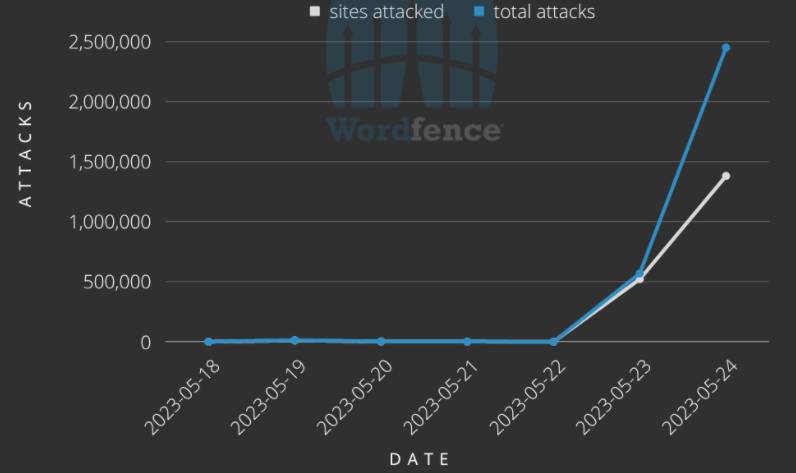

“根据我们的记录,该漏洞自2023年2月5日以来一直受到频繁攻击,但这是我们所见过的针对它的最大规模攻击,”威胁分析师Ram Gall表示。

“自2023年5月23日以来,我们已经阻止了来自近14,000个IP地址的近300万次针对超过150万个站点的攻击,并且攻击仍在继续。”

尽管这种持续的攻击活动具有大规模性质,但Gall表示,威胁参与者使用了一种配置错误的漏洞利用,即使针对运行易受攻击的插件版本的WordPress站点,该漏洞也可能不会部署有效负载。

即便如此,建议使用Beautiful Cookie Consent Banner插件的网站管理员或所有者将其更新到最新版本,因为即使攻击失败也可能会破坏存储在nsc_bar_bannersettings_json选项中的插件配置。

该插件的补丁版本也已更新,以在网站成为这些攻击的目标时进行自我修复。

尽管当前的攻击可能无法向网站注入恶意载荷,但该攻击背后的威胁行为者可以随时解决这个问题,并potentially感染仍然暴露的任何网站。

上周,威胁行为者也开始探测运行Essential Addons for Elementor和WordPress Advanced Custom Fields插件的WordPress网站。这些攻击始于发布证明概念(PoC)漏洞之后,该漏洞允许未认证的攻击者在重置管理员密码并获取特权访问后劫持网站。

本文翻译自:https://www.bleepingcomputer.com/news/security/hackers-target-15m-wordpress-sites-with-cookie-consent-plugin-exploit/