随着移动业务快速扩展,物联网、车联网、智慧城市的持续发展,资产防护的安全边界越来越不清晰,传统的边界防护架构越来越显得力不从心。边界安全主要存在的问题有如下几点:

•黑客可以轻松劫持边界内的设备并从内部攻击企业应用。

•随着自带设备(BYOD)、外包人员、合作伙伴的增多,以及边界内部设备不确定因素的增加,导致安全漏洞不断增多。

•企业的业务资源除了部署在传统数据中心,也在不断向外部云资源扩展,如PaaS,IaaS和SaaS。因此,边界安全网络设备在拓扑上并不能很好地保护企业应用基础设施。

边界内部设备不断增长,移动终端、远程办公、企业业务在内网和公有云同时部署,这样的趋势已经破坏了企业使用的传统安全模型。因此需要一种新方法,能够对边界不清晰的网络业务场景进行更好的安全保护。

基于SDP(Software Defined Perimeter,软件定义边界)的防护架构,以软件定义边界,将网络空间的网络元素身份化,通过身份定义访问边界,是零信任落地实现的一种重要方式。SDP旨在使应用程序所有者能够在需要时部署边界,以便将业务和服务与不安全的网络隔离开来。

可以说,SDP是在网络边界模糊和消失趋势下给业务资源提供的隐身衣,它使网络黑客看不到目标而无法发动攻击。

SDP架构

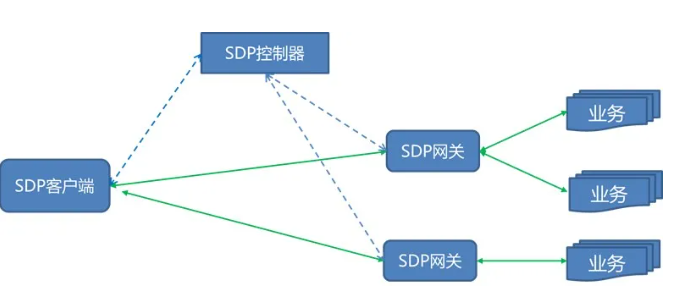

图1 SDP架构

SDP架构如图1所示,主要由SDP客户端、SDP控制器、SDP网关三个主要部分组成:

•SDP客户端:为C/S型客户端应用、B/S型Web应用提供统一的应用访问入口,支持应用级别的访问控制。

•SDP控制器:主要包含身份管理、PKI、可信评估、策略管理等组件。身份管理组件,对用户和终端认证,基于用户和应用的可信度生成动态权限;PKI公钥基础设施,为用户颁发身份密钥;可信评估组件,对用户、应用进行持续可信评估;策略管理组件,根据用户权限以及策略规范生成用户访问权限,生成安全隧道策略,并下发到客户端和网关。

•SDP网关:对应用业务进行隐藏保护。在接收到控制器下发的策略后,和客户端建立安全隧道,并起到业务代理作用,访问应用业务。

SDP要求客户端在访问被保护的服务器之前,首先进行认证和授权,然后在端点和应用基础设施之间建立实时加密连接访问通路。SDP零信任的流程主要如下:

1)SDP控制器服务上线,连接至适当的认证和授权服务,例如PKI颁发证书认证服务、设备验证、地理定位、SAML、OpenID、oAuth、LDAP、Kerberos、多因子身份验证等服务;

2)SDP客户端在控制器注册,控制器为客户端生成ID和一次性口令的种子,用于单包认证(SPA);

3)SDP客户端利用控制器生成的一次性口令种子和随机数生成一次性口令,进行单包认证,单包认证后,进行用户身份认证,认证通过后控制器为客户端分发身份令牌;

4)在SPA认证、用户身份认证通过后,SDP控制器确定SDP客户端可以连接的SDP网关列表;

5)SDP控制器通知SDP网关接收来自SDP客户端的通信,以及加密通信所需的所有可选安全策略、访问权限列表;

6)SDP客户端向每个可接受连接的SDP网关发起单包授权,并创建与这些SDP网关的双向加密连接,例如TSL、IPsec等;

7)SDP客户端的业务访问请求到达SDP网关后,网关提取用户身份令牌,根据令牌、要访问的业务和用户的权限确认用户是否有权限访问该业务;

8)允许访问的业务请求予以放行。

SDP应用场景

基于SDP的零信任架构能够保护各种类型的业务服务免受网络基础攻击,以下是几种比较常见的应用场景。

企业应用隔离

对于涉及知识产权、财务信息、人力资源的数据,以及仅在企业网络内可用的其他数据集,攻击者可能通过入侵网络中的一台计算机,从而进入内部网络,然后横向移动获得高价值信息资产的访问权限,造成数据泄露。

1)企业可以在数据中心内部署SDP,以便将高价值应用程序与数据中心中的其他应用程序隔离开来,并将它们与整个网络中的未授权用户隔离开。

2)未经授权的用户将无法检测到受保护的应用程序,这将减轻这些攻击所依赖的横向移动。

私有云和公有云混合场景

1)SDP将应用统一汇总到网关,进行统一的管控。

2)对于私有云、公有云混合的应用场景,SDP可以对业务进行统一防护,实现用户无差异感。

软件即服务(SaaS)

1)软件即服务(SaaS)供应商可以使用SDP安全架构来保护他们提供的服务。在这种应用场景下,SaaS服务就是一个SDP网关,而所有要访问的用户就是SDP客户端。

2)通过使用SDP架构,SaaS厂商在将服务提供给全球互联网用户的同时不必再为安全问题担忧。

基础设施即服务(IaaS)

1)基础设施即服务(IaaS)供应商可以为客户提供SDP即服务作为受保护的入口。

2)客户可以充分利用IaaS的灵活性和性价比,减少各种潜在的攻击。

平台即服务(PaaS)

1)平台即服务(PaaS)供应商可以通过将SDP架构作为服务的一部分来实现差异化。

2)为最终用户提供了一种嵌入式安全服务,可以缓解基于网络的攻击。

与云桌面VDI联合使用

1)虚拟桌面基础架构(VDI)可以部署在弹性云中,这样VDI的使用可以按小时支付。

2)如果VDI用户需要访问公司内部服务器,VDI可能难以使用,并且可能会产生安全漏洞。如果VDI与SDP相结合,就可以通过更简单的用户交互和细粒度访问来解决这两个问题。

物联网(IoT)

1)大量的新设备正在连接到互联网上。要管理这些设备或从这些设备中提取信息,亦或两者兼有,后端应用程序的任务很关键,因为要充当私有或敏感数据的保管人。

2)软件定义边界可以用于隐藏这些服务器及其在Internet上的交互,以最大限度提高安全性和正常运行时间。

SDP零信任的落地应用

通过整合一体化电信级可信网关、安全准入终端和安全态势分析引擎的核心优势,新华三已实际构建以安全接入为核心的SDP零信任解决方案。方案主要由SDP客户端、SDP可信网关、SDP控制器组成,结合对零信任的研究实践,通过对用户的统一安全接入及动态权限管理,实现了身份、终端、应用系统的安全可信。目前支持两种模式,有客户端模式和无客户端模式。

客户端模式:

客户端模式应用在安全级别较高的场景下,需要在终端PC安装客户端。客户端在进行业务访问前都要先通过SPA认证才能进行后续的业务处理,并且此模式下可以实时对用户和终端进行风险评估,实现策略的动态调整。

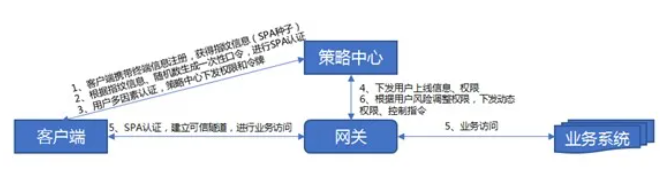

图2客户端模式

•策略中心和网关默认关闭所有服务端口。

•终端安装客户端插件后,需要客户端注册,确保客户端可信(可以对客户端进行控制)。注册后的客户端获得身份ID、设备指纹(SPA种子)。

•客户端进行业务访问前,根据设备指纹和随机数,借助HOTP算法生成一次性口令,进行SPA认证,确保设备可信。

•SPA认证通过后,客户端到策略中心进行认证,认证通过后,策略中心下发用户权限、用户令牌,并把用户上线信息下发到网关。

•客户端在用户认证通过后,和网关进行SPA认证,认证通过后建立可信隧道,进行业务访问。

•策略中心实时进行用户、终端的风险评估,根据风险调整用户权限,并将动态权限、控制指令下发到网关。

无客户端模式:

无终端模式应用在安全级别要求不高的场景,终端PC只需要通过浏览器进行用户认证和业务访问,此模式不涉及风险评估功能和SPA认证。

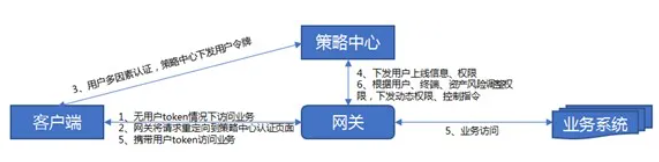

图3无客户端模式

•策略中心、网关需要默认开启业务需要访问的端口。

•用户访问业务时,如无用户token,会被网关重定向到认证页面,对用户进行多因素认证,认证通过后为用户推送用户token。

•用户认证通过后,将用户上线信息推送到网关,并对用户风险、终端风险、资产风险进行实时安全评估,根据风险动态生成权限,下发到网关。

•用户携带用户token访问业务,网关根据用户token识别用户,进行动态访问控制。