本文来自微信公众号“安全学习那些事儿”。

2023年9月18日,据报道一名黑客利用人工智能深度伪造了一名员工声音,成功入侵IT公司Retool,致使27名云客户被卷入网络安全事件当中。

黑客一开始向Retool多名员工发送钓鱼短信,声称自己是Retool IT团队工作人员并表示能够解决员工无法获得医疗保险的薪资问题。收到钓鱼短信后,大多数Retool员工没有进行回应,但有一名员工是个例外,从而引发了此次网络攻击事件。

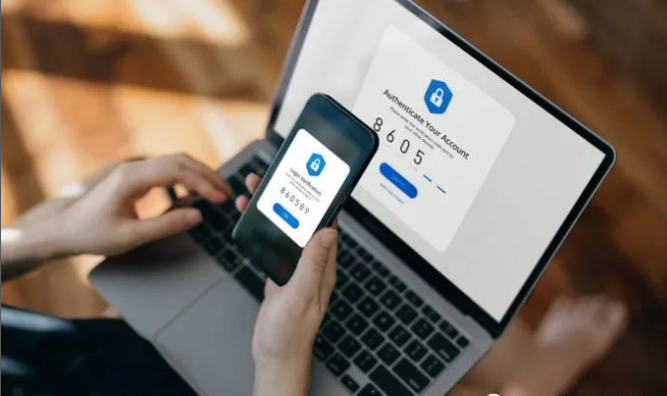

根据Retool分享的消息来看,这名毫无戒心的员工点击了短信中一个URL,该URL将其转到一个虚假的互联网门户网站,在登录包括多因素身份验证表格的门户后,网络攻击者使用人工智能驱动的深度伪造技术扮成了一名Retool员工真实声音给员工打了电话,(这个”声音“的主人很熟悉办公室的平面图、同事和公司的内部流程)。值得一提的是,整个对话过程中,虽然受害员工多次对电话表示了怀疑,但不幸的是,最后还是向攻击者提供了一个额外的多因素身份验证(MFA)代码。

可以看出,网络攻击者在打电话给受害员工之前,可能已经在一定程度上渗透到了Retool中。一旦放弃多因素代码,网络攻击者就会将自己的设备添加到该员工的账户中,并转向访问其GSuite账户。

Retool表示,由于谷歌Authenticator应用程序最近引入了云同步功能,该功能虽然便于用户在手机丢失或被盗时可以访问多因素验证码,但Retool指出如果用户谷歌账户被泄露,那么其MFA代码也会被泄露"。

Retool进一步指出,进入谷歌账户就能立即访问该账户中的所有MFA令牌,这是网络攻击者能够进入内部系统的主要原因。社会工程学是一种非常真实可信的网络攻击媒介,任何组织和个人都会成为其攻击目标,如果实体组织规模足够大,就会有员工在不知情的情况下点击链接并被钓鱼。

最后,虽然目前Retool已经禁止了网络攻击者的访问权限,但为了警告其它公司免受类似攻击,还是决定公布这起安全事件。