研究人员通过侧信道攻击可以在同态加密过程中窃取数据。

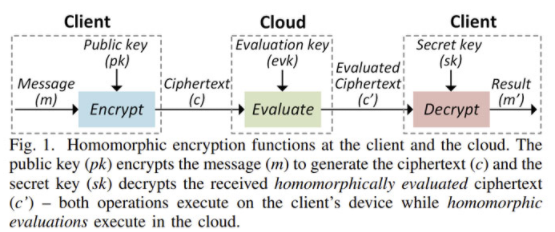

同态加密被认为是下一代数据安全技术,加密后第三方无法读取,但第三方仍然可以使用这些技术来进行操作。比如,用户可以使用同态加密技术上传蜜柑数据到云计算系统来执行数据分析。云端程序可以执行分析并发送结果信息给用户,但是这些程序本身并没有读取原始的敏感信息。

微软在同态加密领域处于领导地位,并创建了SEAL同态加密库来帮助社区开展同态加密研究和开发。

RevEAL侧信道攻击

近日,研究人员在其中发现一个安全漏洞,攻击者利用该漏洞对同态加密进行了首个侧信道攻击——RevEAL,并成功从同态加密过程中窃取了加密的数据。RevEAL攻击的目标是SEAL加密阶段的Gaussian抽样过程,并使用功率测量提取出了整个消息。

RevEAL攻击可以:

·识别抽样的每个系数索引;

·从控制流变量中提取出系统的sign值;

·高概率从数据流变量中恢复出系数;

·使用Blockwise Korkine-Zolotarev(BKZ)算法有效探索和估计其余的搜索空间。

实验结果

通过功率测量,RevEAL攻击在SEAL(v3.2)版本的RISC-V FPGA实现结果表明该攻击可以将明文加密的安全等级从2^128降低到2^4.4。

研究人员确认该漏洞影响SEAL v3.6及之前版本。2020年12月3日,微软发布了SEAL versions 3.6版本,之后使用不同的抽样算法,因此,该库的新版本可能会产生另一个新的不同的漏洞。

研究成果将在2022年3月举行的欧洲设计、自动化、测试大会(Design,Automation and Test in Europe Conference(DATE22))上作展示,论文下载地址:https://eprint.iacr.org/2022/204.pdf

本文翻译自:https://thehackernews.com/2022/03/researchers-demonstrate-new-side.html