导语

《中华人民共和国数据安全法》已于9月1日正式开始施行,北京数字认证股份有限公司(以下简称“数字认证”)编撰了“数据安全与密码”专题。作为该系列的第四篇文章,本期我们重点讲述数据使用安全,并将盘点和分析“数据使用安全”主流技术路线,以及介绍数据使用安全的相关场景。

《中华人民共和国数据安全法》(以下简称“数据安全法”)所述的数据收集、存储、传输、提供、公开等处理活动,其目标不外乎“使用”这些数据,或“加工”这些数据,创造新的价值,从而释放数据红利,为社会发展提供强大的推动力。从数据安全的角度来看,保护数据完整生命周期的安全,例如数据安全采集、安全传输、安全存储,其根本目的是确保数据在“使用”时是真实可信的,对这些数据进行“使用”所获得的价值是有效的。

被有效“使用”

是数据的最终价值体现

数据“使用”可以简单理解为主体对输入数据进行某种计算,得到输出数据的过程。与存储、传输等行为不同,“使用”行为中的输入和输出数据,通常是预期不等值的。

数据最终价值的体现,是被“使用”并达到预期效果。《数据安全法》中,第1条就明确定位“规范数据处理活动,保障数据安全,促进数据开发利用”是制定数据安全法的重要目标。也有院士指出,“数据不仅是一种工具,而且是一种战略、世界观和文化,将带来一场社会变革,特别是公共管理与公共服务领域的变革”。

数据安全法第13条指出:“国家统筹发展和安全,坚持以数据开发利用和产业发展促进数据安全,以数据安全保障数据开发利用和产业发展”。因此,在数据得到安全采集、安全传输、安全存储的基础上,数据使用过程安全也越来越被重视。正是因为数据最终能够“安全地被加工和使用”,数据安全采集、安全传输以及安全存储才具备了价值。

盘点和分析“数据使用安全”

主流技术路线

如果说对于行为的主体身份真实性、行为不可否认性,数字签名、时间戳等基于密码的数据安全技术手段仍能有效满足安全需求的话,那么对于计算过程中数据安全的需求则催生了一系列新技术路线的诞生,目前广为讨论的包括机密计算、隐私计算、同态加密等。

机密计算是机密计算联盟(Confidential Computing Consortium)提出的概念,是一种基于密码技术的数据安全解决方案,用于在处理计算机内存时隔离用户数据,以避免将数据暴露给其他应用程序、操作系统或其他云服务器租户。支持机密计算实践的最简单方法是使用可信执行环境(trusted execution environment,TEEs),也称为Enclaves。这些是计算机CPU内存的硬件和/或软件强制专用区域,只有某些应用程序可以在这些区域读写数据。

隐私计算是面向隐私信息全生命周期保护的计算理论和方法,是隐私信息的所有权、管理权和使用权分离时隐私度量、隐私泄漏代价、隐私保护与隐私分析复杂性的可计算模型与公理化系统。本质上是在保护数据隐私的前提下,解决数据流通、数据应用等数据服务问题。其核心理念包括“数据可用不可见,数据不动模型动”、“数据可用不可见,数据可控可计量”、“不共享数据,而是共享数据价值”,其技术路线大致可分为基于协议的安全多方计算、基于现代密码的联邦学习、基于硬件的可信执行环节。

同态加密是实现数据隐私计算的关键技术,主要指委托其它方进行数据处理之前,采用特定的加密算法对数据进行加密,由计算方在密文上直接计算,其处理结果等同于直接处理明文数据,实现数据“可用”但“不可见”。典型的场景是数据持有者想对其持有的大量数据进行计算,但其拥有的计算资源不足,需要借助云服务器的算力完成该计算,因而采用同态加密算法。数据加密后传输到云服务器,然后运行事先写好的程序对密文进行计算,最终得到处理响应后,数据持有者对密文状态的处理响应进行解密得到有效结果。在此过程中,云服务无法获知明文数据的信息。

数据使用安全的场景示例

一个典型的场景是工业生产的细粒度实时监管。在工业生产领域,对产品质量、可用性、安全性的监管一直是生产过程的重要一环,尤其是某些重要领域的产品,如果监管不到位出现问题会造成严重的社会影响。早期对生产产品质量的监管是阶段性的,首先在生产活动之前建立质量体系,靠质量体系保证产品质量,然后通过产品抽查、接受投诉等方式进行市场监督。而随着信息技术的发展,现代的物联网、传感器技术以及大数据处理技术为更细粒度的监管提供数据支撑,展开“非现场”的“实时监管”,这已成为现代工业生产领域监管的一个发展方向。

在这种根据实时数据进行监管的模式中,由于生产环境中的各种数据属于生产企业的核心机密,在监管活动中,数据的安全性至关重要。必须设计适合此场景的数据安全机制,不但包括本地的数据采集过程、传输过程和存储过程安全,还包括数据在到达监管部门后保持安全状态,保证监管部门从技术上无法获知用户的数据,仅能根据规则对其进行合规性判断,即“可用但不可见”。

从场景的描述可见,这正是隐私计算中“安全多方计算”技术可以一展身手的领域。安全多方计算问题首先由华裔计算机科学家、图灵奖获得者姚期智教授于1982年提出,也就是为人熟知的百万富翁问题:两个争强好胜的富翁Alice和Bob在街头相遇,如何在不暴露各自财富的前提下比较出谁更富有。

安全多方计算主要用于解决一组互不信任的参与方之间保护隐私的协同计算问题。通过将数据进行分割或类似的处理,拆分为若干份额,由独立的多个参与者进行数据处理,通过保证输入的独立性保证各输入值不泄露给参与计算的其他成员,从而使用户隐私数据不会泄漏给任何处理者,通过密码学设计算法和协议保证计算的正确性。安全多方计算使实体(应用程序、个人或设备)能够在保持机密和私有状态的情况下处理数据,能够很好的平衡系统可用性、效率和日益增加的隐私保护需求之间的矛盾。

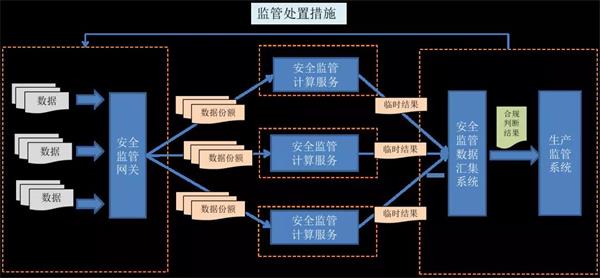

例如在某个行业的生产企业和监管部门,针对上述监管场景,可设计如下图的方案:

#01

在企业端部署安全监管网关,用于将生产环境中通过物联网传感器采集到的数据、手动填写的数据进行分割及其它处理,通过安全通道传递给多个不同的计算实体即安全监管计算服务。

#02

安全监管计算服务收到数据,确认来源无误、验证完整性之后按照设定的计算公式进行计算,得到临时计算结果。

#03

在最终监管方部署安全监管数据汇集系统,系统得到多份临时计算结果,按照设定的计算公式进行合并处理,得到实时数据与规则的匹配程度数据。以此为根据,监管方可根据策略采取措施,例如实时向企业发出报警等。

在此方案中,企业端的安全监管网关的数据分割和处理使每个数据份额都无法透露其生产数据的隐私信息;这些数据份额由独立的多个安全监管计算服务计算,每个服务方均无法获知企业生产数据的隐私,却能够各自完成海量数据与生产工艺标准的匹配度计算的一部分,得到临时结果;最终所有的临时结果能够在监管部门合并成为有参加价值的结果,用以辅助监管方做出判断并采取措施。

上述方案能够为工业生产系统监管环节提供强大的能力支撑,在实现保证企业隐私安全的前提下进行细粒度监管,有力促进工业生产系统现代化。