安全研究员 Filippo Cavallarin 近日公开了一个 macOS 的安全漏洞,该漏洞允许黑客绕过 Gatekeeper 安全机制以执行任意程序。

Gatekeeper 是苹果自 2012 年以来,在 macOS 中部署的安全机制,它可侦测及封锁既有的恶意程序,以及使用者从网络上下载的恶意档案,确保 macOS 只能执行自 App Store 下载或是取得苹果开发者凭证的程序。

然而,Cavallarin 指出,在当前的实现中,Gatekeeper 将外部驱动器和网络共享视为“安全位置”。这意味着它允许运行这些位置中包含的任何应用程序而无需再次检查代码,若将此设计与 macOS 的两个合法功能相结合,Gatekeeper 就可以被完全绕过。

第一个合法的功能是 automount(即 autofs),它允许用户仅通过访问“特殊”路径(在这种情况下,以“/ net /”开头的任何路径)自动挂载网络共享。

第二个合法的功能是 zip 存档可以包含指向任意位置(包括 automount enpoints)的符号链接,并且 macOS 上负责解压缩 zip 文件的软件在创建它们之前不会对符号链接执行任何检查。

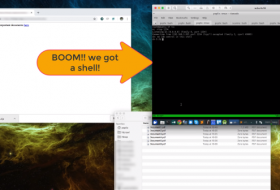

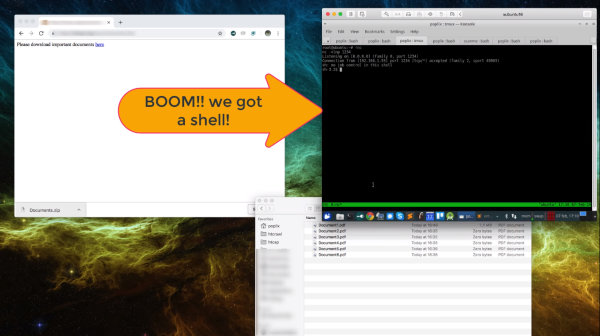

于是,黑客可以先建立一个 zip 文件,其中包含一个指向黑客控制的 automount 端点的符号链接(来自 Documents - > /net/evil.com/Documents)并将其发送到受害者。受害者下载恶意档案,提取并遵循符号链接。现在,受害者位于受攻击者控制、但受 Gatekeeper 信任的状态,因此任何攻击者可以控制任何文件,并且受害者不会收到警告。

Cavallarin 表示他已于今年 2 月 22 日知会苹果,后者应该在 5 月 15 日发布 macOS 10.14.5 时解决这个问题。但苹果并未成功修补该漏洞,也未再回应邮件,所以他选择对外公开漏洞细节。

最后,Cavallarin 给出了一份可能的解决方案——禁用自动挂载:

●以 root 权限编辑 /etc/auto_master

●注释以 '/net' 开头的行

●重启