根据ASRC研究中心(Asia Spam-message Research Center)与守内安的观察,2019年第三季不论是垃圾邮件或攻击邮件,在数量上都有明显上升。钓鱼邮件以及经过变化后的附件文件钓鱼邮件,是所有攻击邮件中最引人注目的;其次是漏洞利用的攻击,今年于电子邮件附件中最常见的漏洞利用当属CVE20144114、CVE20180802及其后续的衍生变形攻击。CVE20144114数量在第三季度大幅增加,主要被攻击的目标有电子、食品、医疗相关产业;最后则是镜像文件病毒以及域名诈骗,这类威胁虽不直接,但也是信息安全防御工程上需要特别留意的地方。

漏洞利用频率创新高,较今年一月成长超过30倍

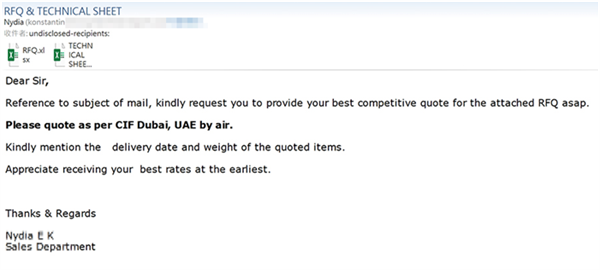

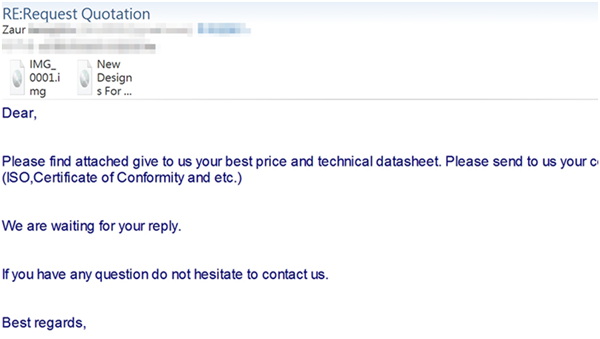

CVE20144114漏洞利用频率,一季比一季高,9月达到了高峰,较于今年一月的频率成长了30倍以上,且并非平均分布,而是集中在某些企业单位才出现大量攻击,被攻击目标企业包括电子、食品、医疗相关产业。其次是CVE20180802漏洞利用,虽然没有明显的突发性成长,每月都有稳定的攻击数量。以第三季度的样本为例,最常见的就是夹带.xlsx的附件,少量为.doc的附件,附件文件名多半带有Swiftt Copy、Scan、RFQ、Request、Remittance、Quotation、Purchase、Invoice、PO、Payment、Order等关键词。

CVE20180802漏洞利用攻击样本

漏洞利用攻击防御建议

建议企业单位除了采用合适的邮件过滤软件外,也应进行内部软件信息安全盘点,将已知的漏洞修补,防范后续的N Day攻击。

附件文件钓鱼邮件利用浏览器与收信软件特性,发展更多更复杂的攻击组合

附件文件钓鱼邮件近几年的数量持续占有一定比例,主要是在一封钓鱼邮件中,不直接放入钓鱼网站的链接,取而代之的是放入一个带有钓鱼网站链接及其他网页程序代码的HTML附件。与一般钓鱼邮件目的相同,是为了骗取收件者的个人信息,但附件文件钓鱼邮件会利用浏览器与收信软件的某些特性,做出更多复杂的攻击组合。比如某些收信软件会将.html的附件文件内容直接展开在邮件内;.html由浏览器打开后,可以不再受到收信软件的限制,而能执行Javascript、页面跳转等复杂与高风险的操作。钓鱼网址,可以躲过邮件扫描;通过合法网站的寄宿,还可绕过浏览器钓鱼黑名单的封锁。

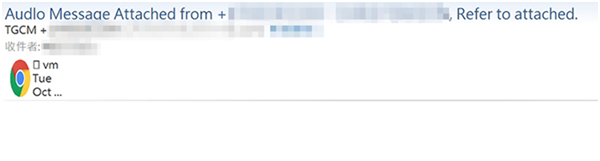

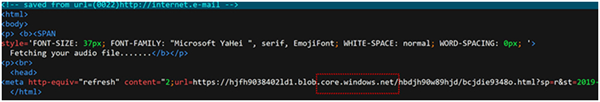

附件文件钓鱼邮件样本

附件文件钓鱼邮件其中的.html展开后,会从本机的html页面,跳转至真实的钓鱼网站

附件文件钓鱼邮件其中的.html,带有寄宿于合法网站的钓鱼页面

附件文件钓鱼邮件防御建议

面对钓鱼威胁,最好从人的认知着手!在任何地方,要求输入个人信息时,特别不是由“主动获取服务而进行认证”;当“被动要求认证”时,一定要与原需求认证的单位通过其他渠道作确认。

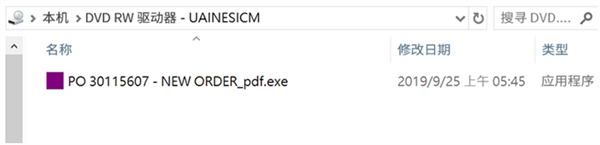

镜像文件有其特定用途,多数因防御机制忽略检查,而沦为攻击者的工具

第三季度出现了不少夹带藏有病毒的UDF镜像文件附件。UDF镜像文件原是用于光盘备份、刻录前暂存、准备或大量复制光盘之用,其扩展名多为.iso、.img等。由于这类镜像文件有其特定用途,部分的防病毒网关、防火墙、杀毒软件会忽略这类格式文件的大小限制或其内容的检查,因此攻击者就利用此缺口,将病毒嵌在标准合法的UDF镜像文件格式内,以躲过各种检查关卡。

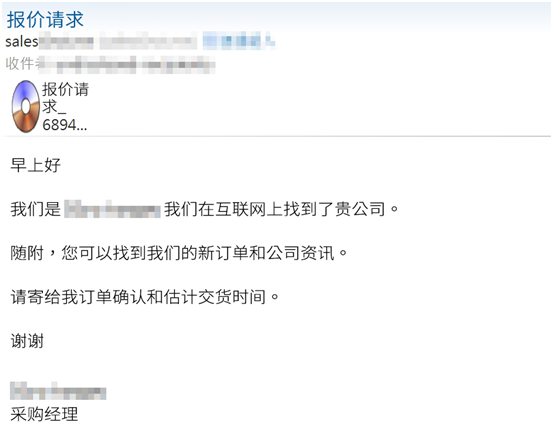

带有.img附件的镜像文件病毒邮件

带有.iso附件的中文内容镜像文件病毒邮件

病毒被嵌在标准的UDF镜像文件格式内,这个镜像文件其实是可以被挂载于虚拟光驱的;也能够被一般的解压缩软件打开而执行内容,且Microsoft Windows预设以档案总管作为此类镜像文件的开启关联程序,十分容易因为收件者误执行而中毒。

标准的UDF镜像文件可以被挂载于虚拟光驱,挂载后,里面的可执行文件就是病毒的本体

镜像文件病毒防御建议

设定显示被隐藏的扩展名;而管理者也要意识到镜像文件也可以被运用于攻击,并作为信息安全策略。

域名诈骗再进化,提供在线购买续费,窃取个人信息运用于后续攻击

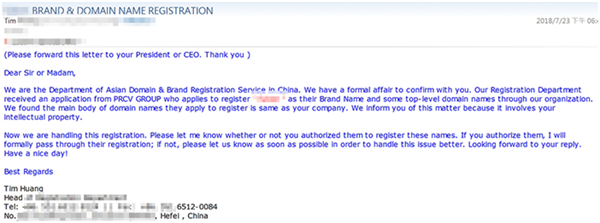

域名诈骗邮件由来已久,过去常见的域名诈骗,多半利用纯社交工程的手段,以域名已过期、将遭占用,诱骗收件者回复后,进一步进行互动与诈骗。这类诈骗邮件提及的域名,有时是受害单位没注册过但非常相似的域名,因此若受害者思虑不周,直接查询邮件中提及的域名,可能信以为真落入攻击者的圈套。

过去常见的域名诈骗样本

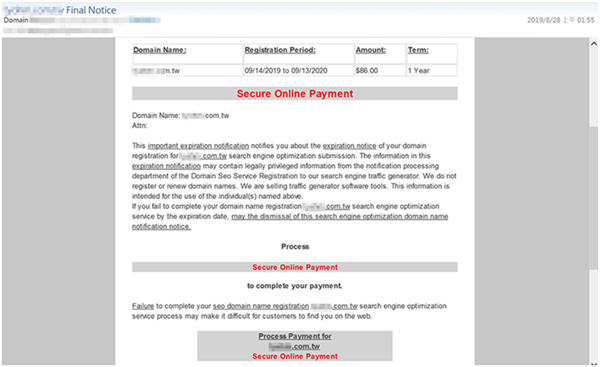

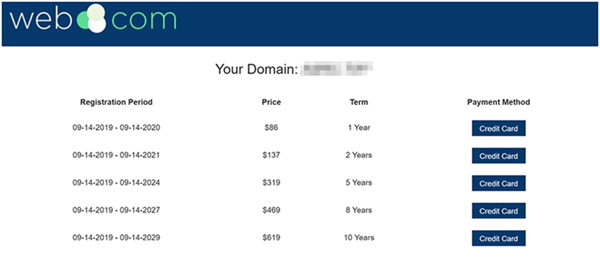

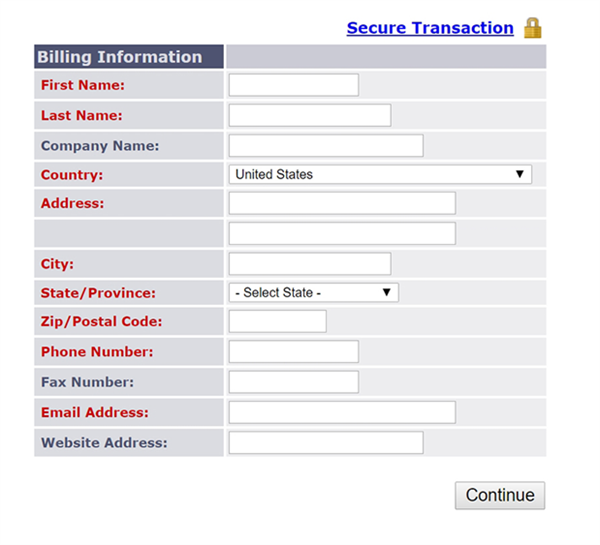

在第三季度出现不少进化版的域名诈骗。大致与过去的域名诈骗内容差不多,但是多了可以在线购买或续用域名的链接,供受害人点击。当受害人信以为真并点击后,则会连到钓鱼网站,并要受害人填写详细的个人资料,攻击者得手后便可做后续的身份冒用或入侵受害者所使用的各种网络服务。

域名诈骗邮件多了可以在线购买或续用域名的链接

看似真的域名购买的钓鱼网站

主要用以骗取受害者个人信息,以进行后续身份冒用等攻击

域名诈骗防御建议:

域名的注册、管理,应有固定的管理人员与监控流程;若真的需要购买、续用域名,应主动寻访合适的合作厂商协助,而非照着可疑邮件的指示进行。

总结

曾经暴露在外的电子邮箱,经网络爬虫收录之后,天天都收到许多广告与攻击邮件,几乎难以有洗白的一天,这种情况持续了多年,虽然大家对于邮件地址不随意暴露在公开的网页开始有了认知,但暴露在外的文件内带有电子邮箱的情况仍然不少,这值得注意。此外,各种信息安全事件,慢慢地都不是独立存在了,只要曾经发生过入侵,或是个人、企业单位的数据曾经被外泄,接踵而来的就是一次又一次BEC攻击,或是收不完的网络钓鱼邮件。电子邮件的攻击手段不断推陈出新,虽然少有横空出世新的攻击手法,但通过“利用”、“链接”、“交错”将旧的攻击手段缓慢持续演进,却是从未停止过的!

关于ASRC垃圾讯息研究中心

ASRC垃圾讯息研究中心(Asia Spam-message Research Center),长期与守内安合作,致力于全球垃圾邮件、恶意邮件、网络攻击事件等相关研究事宜,并运用相关数据统计、调查、趋势分析、学术研究、跨业交流、研讨活动等方式,促成产官学界共同致力于净化因特网之电子邮件使用环境。

关于守内安

守内安信息科技(上海)有限公司(以下简称“守内安”),是上海市政府及国家奖励支持的自主研发高科技创新的“双软认定企业”和“高新技术企业”,钻研邮件风险管理和信息安全内控管理。以电子邮件安全管理为核心,研发了一系列“电邮安全与合规”为中心的核心产品线,衍生到威胁防御与联合防御体系。守内安十几年来秉承“以客为尊”的服务理念,树立了“服务•品质•值得信赖”的品牌理念,目前已拥有7000+家全球性企业级用户,终端用户达80,000,000+人次。

守内安受到广大客户认可的端口25邮件安全生态防御明星产品:

1.SPAM SQR:防垃圾邮件过滤系统-提供勒索、APT及商业邮件诈骗等恶意邮件的防御。

2.MSE:电子邮件过滤审批系统-邮件事先过滤审批策略,防止数据通过邮件外泄(DLP)。

3.MAE:电子邮件归档审计系统-事后快速调阅,审计举证与合规性。

4.Mail SOC:提供邮件巡航与RBL等侦测服务。

5.SMRS:外发邮件不通转发安全中继平台服务。