隐患扫描就是对计算机系统或者其它网络设备进行安全相关的检测,以找出安全隐患和可被黑客利用的漏洞。隐患扫描通常采用两种策略,第一种是被动式策略,第二种是主动式策略。所谓被动式策略就是基于主机之上,对系统中不合适的设置,脆弱的口令以及其他同安全规则抵触的对象进行检查;而主动式策略是基于网络的,它通过执行一些脚本文件模拟对系统进行攻击的行为并记录系统的反应,从而发现其中的漏洞。利用被动式策略扫描称为系统安全扫描,利用主动式策略扫描称为网络安全扫描。

现有的信息安全产品中主要包括以下五大件:防火墙、入侵检测、安全评估(漏洞扫描或者脆弱性分析)、身份认证、数据备份。这样,在部署安全策略时,有许多其它的安全基础设施要考虑进来,如防火墙,防病毒,认证与识别产品,访问控制产品,加密产品,虚拟专用网等等。如何管理这些设备,是安全扫描系统和入侵检测系统的职责。通过监视事件日志,系统受到攻击后的行为和这些设备的信号,作出反应。这样,隐患扫描系统就把这些设备有机地结合在一起。因此,而隐患扫描是一个完整的安全解决方案中的一个关键部分,在企业部署安全策略中处于非常重要的地位。

结合了入侵检测功能后,隐患扫描系统具有以下功能:① 协调了其它的安全设备;② 使枯燥的系统安全信息易于理解,告诉了你系统发生的事情;③ 跟踪用户进入,在系统中的行为和离开的信息;④ 可以报告和识别文件的改动;⑤ 纠正系统的错误设置;⑥ 识别正在受到的攻击;⑦ 减轻系统管理员搜索最近黑客行为的负担;⑧ 使得安全管理可由普通用户来负责;⑨ 为制定安全规则提供依据。

1模拟攻击

黑客的攻击一般分为3步:第一步,扫描端口,探测那些端口是开放的;第二步,发现漏洞,对开放的端口调用测试程序或数据串,通过特定的反应检测是否存在漏洞。第三步,发起攻击,发现漏洞后,黑客就查找相关的攻击工具进行攻击。RJ-iTop隐患扫描系统的前两步和黑客的攻击很相似,不同的是在第三步,RJ-iTop发现漏洞后会立即向用户提示漏洞的存在和解决办法,而不是发起攻击。因为前两布的相似性,隐患扫描系统也称为模拟攻击测试。

进攻是最好的防守,传统的安全产品都是单纯从防御的角度来达到目的,而隐患扫描产品是唯一从进攻的角度检测系统安全性的安全工具,可以发挥其他安全产品无法发挥的作用

2 未雨绸缪

通过事前的模拟攻击测试,RJ-iTop隐患扫描系统可以在黑客发起进攻之前就发现黑客可能发起攻击的隐患,提示用户修补漏洞和采取防范措施,防范于未然。事前防范比事件发生时的防范更从容

完整的入侵检测技术包括事前的检测,事中的探测和报警,事后的分析和应对。RJ-iTop隐患扫描系统在攻击发起之前进行自我防护和积极应对,比事中、事后的措施更有效。

3 直接保护被攻击对象

传统手段是通过层层设防,防止黑客接触到主机(或其他被保护节点),但是一旦各种保护层被突破,主机仍然要承受攻击。RJ-iTop隐患扫描是直接加强被攻击对象的强壮性,即使外部的保护措施失效,本身强壮的主机仍然可以保证安全。

4 性价比高

在目前的安全产品中,RJ-iTop隐患扫描产品的价位比高,远远低于其他安全产品的投资。并且RJ-iTop隐患扫描产品的安装运行简单、效果好、见效快,同时该类产品网络运行相对独立,不会影响到正常的业务,具有很高的性能价格比。

5 使用方便

安全扫描产品不仅能发现漏洞,还装载了大量的信息安全知识。通过使用安全扫描产品,系统管理员可以借鉴专业安全工程师的知识和信息积累,大大减轻了自己的劳动强度,有利于全网安全策略的统一和稳定。

●支持CVE(Common Vulnerabilities and Exposures)国际标准

关于漏洞的一个老问题就是在设计扫描程序或应对策略时,不同的厂商对漏洞的称谓也会完全不同。MITRE创建了CVE,将漏洞名称进行标准化,参与的厂商也就顺理成章按照这个标准开发IDS产品。CVE的URL地址是http://cve.mitre.org/。

●软件固化和安全的OS平台

由于隐患扫描产品是模拟攻击性的安全工具,对该类产品本身的安全性提出了很高的要求。本身的安全性主要指产品的抗攻击性能,如果产品本身或着软件产品运行平台的安全性无法保证,有可能感染病毒、木马等有害程序,就会对被扫描系统产生危害,影响用户使用的信心。由于软件产品无法彻底杜绝被感染的可能,隐患扫描产品在向硬件化的趋势发展,高档的产品还在FLASH、文件系统、通信接口等方面采用非通用程序,以便彻底杜绝被攻击和感染的可能。

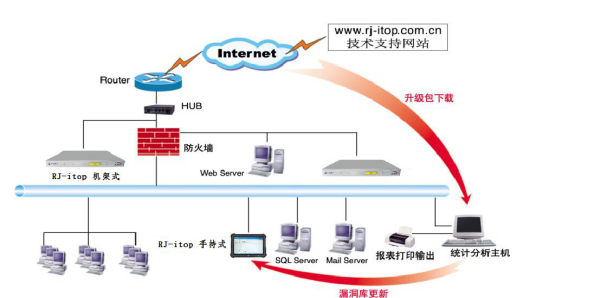

●支持分布式扫描

目前的用户网络越来越复杂,没有划分VLAN的单一网络越来越少见。多个子网之间一般都有访问限制,有些高安全的网络的子网之间还有防火墙。这些限制会对跨网段的扫描产生影响,使扫描结果不准确。今后的扫描产品必须能够进行分布式的扫描,以便对网络接点进行彻底、全面的检查。

●安全评估专家和漏洞的修补服务

由安全扫描程序到安全评估专家系统。最早的安全扫描程序只是简单的把各个扫描测试项的执行结果罗列出来,直接提供给测试者而不对信息进行任何分析处理。而当前较成熟的扫描系统都能够将对单个主机的扫描结果整理,形成报表,能够并对具体漏洞提出一些解决方法,但对网络的状况缺乏一个整体的评估,对网络安全没有系统的解决方案。未来的安全扫描系统,应该不但能够扫描安全漏洞,还能够智能化的协助网络信息系统管理人员评估本网络的安全状况,给出安全建议,成为一个安全评估专家系统。