近几年,“屏幕覆盖”恶意软件在巴西网络金融领域兴风作浪,严重阻碍了互联网金融企业的发展。IBM X-Force团队一直研究持续监控巴西的网络安全威胁发展态势,但最近出现在巴西网络金融领域的一种“屏幕覆盖”恶意软件则显与以往不同。

首先,它使用了并不常见的动态链接库(DLL)劫持技术。另外,该恶意软件的运营者所关注的不仅仅是银行,并且还对窃取用户的加密货币交易账户表现出了兴趣,这很可能与加密货币的普及以及价值上升有关。

恶意软件通过远程会话感染用户

IBM X-Force团队一直研究持续监控巴西的网络安全威胁发展态势。在最近的一次分析中,X-Force团队观察到一个种新型“屏幕覆盖”恶意软件感染了该国用户。

“屏幕覆盖”恶意软件在针对巴西用户的网络金融欺诈案例中很常见,但这种新型恶意软件首次使用了DLL劫持技术来远程控制受感染的设备,并将其恶意代码加载到免费杀毒软件的合法二进制文件中。

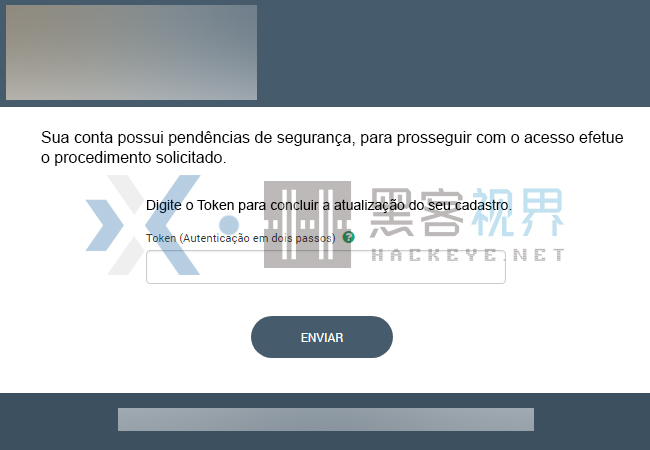

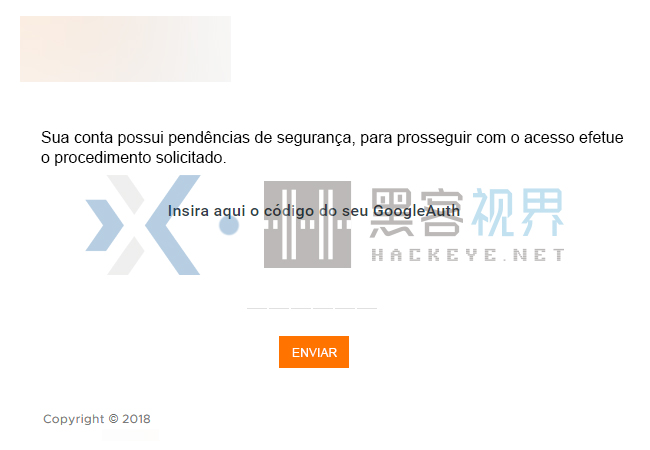

该恶意软件是采用Delphi编写的,其中包含会在受害者验证网银会话时出现的屏幕覆盖图像。值得一提的是,大多数针对巴西的恶意软件都是采用这种编程语言编写的。这些屏幕覆盖图像在外观上看上去和目标网银界面几乎完全相同,旨在窃取受害者提交的个人信息和双因素身份验证(2FA)。

对加密货币交易账户表现出兴趣

从最近的恶意软件活动来看,加密货币交易账户正在变得比传统网银账户更受欢迎。对于巴西的网络金融欺诈而言,趋势同样如此。

就拿上述的新型“屏幕覆盖”恶意软件来说,它就将加密货币交易平台设定为了目标。攻击的方法类似于用来攻击网银用户的方法:通过窃取凭证来接管受害者的帐户,并将资金转移到网络犯罪分子的帐户中。

典型的恶意软件感染流程

对该“屏幕覆盖”恶意软件感染流程的分析表明,在用户被诱骗以下载并打开自认为是正规的发票文件之后,就会遭到感染。发票文件是一个ZIP压缩文件,其中包含最终会感染用户设备的恶意脚本。下面是对典型感染流程的简要说明:

受害者通常使用搜索引擎来查找服务提供商的网站,以获取发票并支付费用。但出现在搜索页面上的第一个结果并不是真正的服务提供商的网站,而是攻击者通过某些手段提升搜索排名后的恶意页面,旨在窃取受害者的信息。

受害者会在毫不知情的情况下下载了一个恶意LNK文件(Windows快捷方式文件),此文件在上述ZIP压缩文件中,声称来自巴西交通部DETRAN。

LNK文件包含一个命令,该命令将从由攻击者控制的远程服务器下载一个恶意Visual Basic(VBS)脚本,并使用合法的Windows程序certutil运行它。

恶意VBS脚本将从远程服务器下载另一个ZIP压缩文件,它包含恶意软件的一个恶意DLL以及一个免费杀毒软件的合法二进制文件(用于隐藏恶意DLL)。

VBS脚本执行恶意软件,感染设备。

感染成功后,恶意软件使用DLL劫持技术会将恶意DLL加载到上述免费杀毒软件的合法二进制文件中。这种技术有助于恶意软件绕过安全检测。

接下来,恶意软件将监视受害者的浏览器,并在受害者浏览目标银行网站或加密货币交易平台时采取行动。

恶意DLL组件为恶意软件提供了远程控制功能。

恶意软件包含大量屏幕覆盖图像

如上所述,银行已经不再是网络犯罪分子的唯一目标,他们同样对窃取受害者的加密货币表现出兴趣。

为实现这一目标,攻击者创建了大量的屏幕覆盖图像来匹配巴西用户使用的平台。在每一种情况下,攻击者都会提示用户验证自己的电子邮箱地址和身份,以此来窃取信息。

图1:屏幕覆盖图像要求受害者提交有关其身份的信息

图2:屏幕覆盖图像要求受害者提交令牌号

用于窃取双因素身份验证(2FA)信息的屏幕覆盖图提供了与目标平台相似的验证方式,包括来自电子邮箱和社交帐户的单点登录(SSO):

图3.屏幕覆盖图像要求受害者使用电子邮箱/社交帐户进行SSO身份验证

用户应该如何应对网络金融犯罪

在巴西,“屏幕覆盖”恶意软件是网络犯罪分子攻击网银(以及加密货币交易平台)用户的主要工具之一。由于此类用户的基数很大,因此感染率可能很高。接受长期、持续的安全培训,以及安装实用的杀毒软件,这些都有助于用户防御此类恶意软件,从而降低受感染风险。

(原标题:IBM剖析“屏幕覆盖”恶意软件如何在巴西网络金融领域兴风作浪)