2019年年末,一种无需盗取账户密码就能访问用户云端所存数据的网络钓鱼战术复苏。

实施这种网络钓鱼战术时,攻击者会先向用户发送一个诱饵链接,链接指向云端电子邮件和/或文件存储服务的真实登陆页面。上钩的受害者将不可避免地向攻击者奉上数字令牌,交出自身电子邮件、文件和联系人的无限访问权,且即便此后修改了密码,攻击者仍可访问这些数字资产。

在深入细节之前,我们有必要认清两个重要事实。首先,尽管此隐秘网络钓鱼的最新版本主要针对微软Office 365服务的企业用户,但很多其他云供应商的用户同样会被这种方法钓中。其次,该攻击不是什么新鲜玩意儿:2017年时,网络钓鱼攻击者就曾用过类似的技术劫掠谷歌Gmail服务账户。

但这种网络钓鱼战术仍然值得关注,因为最新的攻击案例并未获得太多媒体报道。

而且,被盗取的访问凭证是长期的,攻击者还能绕过双因子身份验证,未来我们或将见证该方法被更多攻击者使用。

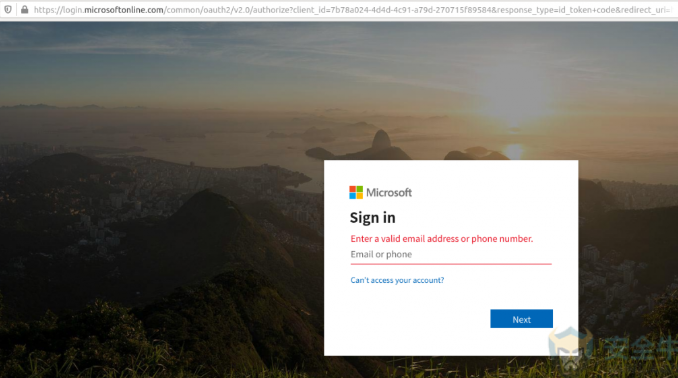

去年12月初,PhishLabs的安全专家详细描述了一种复杂的网络钓鱼攻击方法。该方法针对Office 365用户,所用恶意链接可诱骗用户点击进入Office 365官方登录页面login.microsoftonline.com。对此链接存有疑虑的用户不会在浏览器地址栏看出任何不妥,也能验证此链接确实通向微软真正的登录页面:

该网络钓鱼链接让用户在微软真正的Office 365门户(login.microsoftonline.com)登录

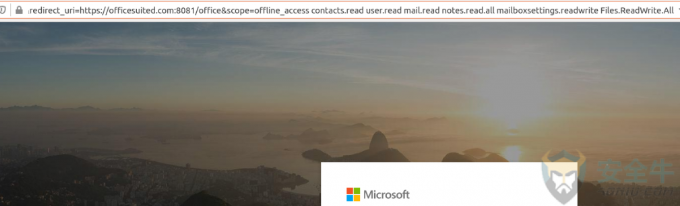

只有复制粘贴此链接,或者光标右移到地址栏末尾,用户才会发现蹊跷之处:

注意URL的这个部分(页面外,光标右移很远才能看到),此处尝试授权officesuited.com上托管的一个恶意应用,赋予该恶意应用读取受害者存于微软Office 365服务中所有电子邮件和文件的权限。

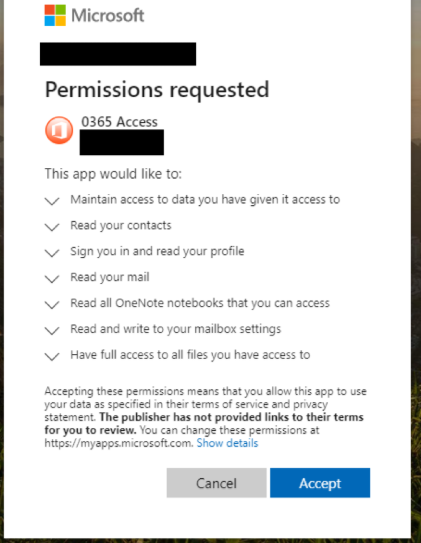

如上图所示,此链接让微软转发成功登录officesuited.com域名所产生的授权令牌。用户此时会看到一个弹出窗口,提示有应用请求用户电子邮件、联系人、OneNote笔记和文件的读取权限,索要电子邮箱设置的读写权限和登录服务及读取个人资料的权限,并要求保持对这些数据的访问权。

图源:PhishLabs

PhishLabs指出,产生此请求的应用是利用合法公司此前被盗的信息创建的。托管上图中恶意应用的域名——officemtr.com,与去年12月份的那个不同,但其互联网地址均为officesuited.com,且似乎都是用同一个合法公司的凭证签名的。

PhishLabs称,攻击者利用的是Outlook名为“加载项(add-ins)”的功能——加载项是由第三方开发者创建的应用程序,可通过文件或Office Store URL安装。

PhishLabs的Michael Tyler写道:“默认设置下,任何用户都能向outlook应用程序添加加载项。而且,微软允许Office 365加载项和应用通过侧加载的方式安装,不用经过Office Store,因而可以规避掉审查过程。”

接受KrebsOnSecurity的采访时,Tyler表示,他将此攻击方法视为恶意软件而非传统网络钓鱼,因为该攻击方式并不像传统网络钓鱼一样试图诱骗用户交出自己的密码。

“个中区别就在于,这种方式不要求用户给出访问凭证,而是让外部应用直接与用户的Office 365环境交互。”

很多读者看到此处可能会觉得,“这种恶意应用请求的强大权限,我肯定会在授权前犹豫一下的”。但Tyler表示,这是在假定用户某种程度上知道此交易中涉及恶意第三方的情况下。

他说:“网络钓鱼长盛不衰的原因,是人们总在做出不应该做出,或者不应该能够做出的决定。接受过安全培训的员工都知道,在输入登录凭证前要确定网址是合法的。但此攻击中,网址合法的。于是,戒心放下,成功中招。看到这种攻击,我就在想,我是更容易在输入框中敲进自己的密码呢,还是更容易点击标着‘确定’的按钮呢?”

该攻击的恐怖之处在于:

一旦用户授权该恶意应用读取自己的文件和电子邮件,攻击者就能保持对该账户的访问权,甚至在用户修改了密码之后都可以访问。

Tyler补充道,从普通用户的层面上是看不到这个以加载项的名义安装的恶意应用的;只有负责管理用户账户的系统管理员才可以看到该应用获得了授权。

此外,即使公司要求通过多因子身份验证方式登录,我们也不得不提醒读者注意:此网络钓鱼的登录过程可是在微软自己的网站上发生的。这意味着,即便启用账户双因子身份验证,也阻止不了已获用户授权访问其电子邮件或文件的恶意应用。

一旦获准访问用户的电子邮件和文件,此应用就能维持此访问授权,除非:微软发现并禁用了该恶意应用,或者受害用户域名的管理员从用户账户中清除了该恶意程序。

然而,期待微软立即采取行动并不现实:通过测试可知,微软大约是在12月19日左右才禁用了officesuited[.]com提供的这个恶意应用——此时距离此恶意应用上线已经一周了。

安全博客KrebsOnSecurity上的一份声明中,微软高级总监Jeff Jones称,微软持续监视该恶意活动的潜在新变种,将在发现新变种时采取行动禁用这些应用。

Jones称,此技术依赖一种复杂的网络钓鱼攻击,需诱使用户授权恶意Azure AD应用程序。微软已通知受影响的客户,并与客户协作修复他们的环境。

微软表示,管理员可以启用阻止用户在Office 365中安装第三方应用的设置,但这是比较“激进的做法”,“大大有损用户通过第三方应用提高效率的能力,因而极不推荐此种做法。”

PhishLabs的Tyler对微软的指南嗤之以鼻,鼓励Office 365管理员完全阻止用户安装应用,或者至少限制用户只能从微软官方应用商店安装。

除此之外,Tyler还表示,Office 365管理员应定期检查自身Office 365环境中有无恶意应用。

他说:“如果公司沦为此种攻击的受害者,传统根除方法无外乎激活双因子身份验证、清除用户会话等等,但这些统统无济于事。响应团队理应知道这种战术,从而找出问题所在。如果你无法或不想这么做,那至少要确保开启了安全日志,在有人往公司基础设施中引入新软件时会触发告警。”