深信服科技股份有限公司解决方案中心负责人兼CTO王帆

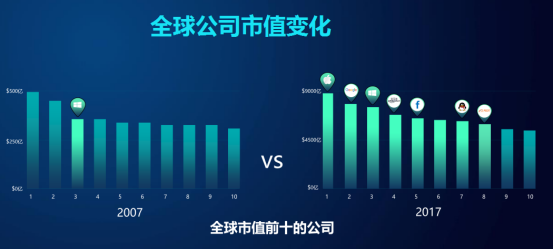

数据显示,2007年全球市值最高的10家安全公司,大部分都是来自于能源和金融的一些企业,2017年我们发现公司占比发生了巨大的变化,其中这里面大部分公司变成了IT类科技类的公司,都说IT科技正在不断改变世界,但我们更相信未来IT科技将会去统治整个科技的发展。

IT科技引领整个世界的发展,这里面其实包含四大类的技术,互联网技术、移动和物联网技术,以及云计算和人工智能,这四个技术的领域发展,代表了未来IT科技发展的一个趋势。互联网其实改变了整个信息化的形态,很多业务变的越来越开放,并且实现了广泛的互联,通过互联网技术我们可以实现更高效的业务创新。移动和物联网技术应用会使得IT和IT产业向更多传统产业进行渗透,覆盖更多的一些传统产业。云计算承载了整个IT科技的创新,使IT科技的创新成本变的越来越低,通过人工智能技术未来有可能颠覆整个IT科技产业,包括安全行业的认知。其实现在大部分的咨询机构和安全机构都在分享一些关于企业数字化转型的趋势,其本质就是在于我们通过IT科技去帮助各行业完成整个的数字化转型。

以大家比较熟悉的汽车行业为例,汽车产业数字化转型,互联网技术可能改变了整个汽车行业的营销和销售模式,物联网和移动的技术使得每一台汽车成为终端,厂商通过汽车终端承载各种各样的安全服务,实现更广泛的移动互联。人工智能技术催生了整个自动驾驶技术,更可能改变整个汽车产业,云计算技术作为整个产业转型的一个背后的支撑技术。其实未来IT科技会给我们带来很多的创新价值,同时另一方面也为我们带来严峻的安全挑战。

我们认为在企业数字化转型的过程当中,企业安全的变化其实是比较显著的,主要来自以下三个方面的变化。首先应用场景带来了安全需求的变化,新的需求滋生了新的安全技术,安全交付的形态也随之会发生一系列的改变。首先我们谈的是面向互联网提供安全,过去我们做安全基础是保证安全的环境,过去我们可能以这种隔离为机制,区分内外网,外部的一般都是不安全的,内部的相对来说是一个安全的环境。但是一旦这个环境被突破了,我们的安全会变的完全不可控,内部变的一马平川,进入到内网可以实现为所欲为的做法。

随着互联网的发展,越来越多的应用系统实现更广泛的开放,越开放带来的安全风险就越多。以谷歌人工智能框架为例,几个月之内暴露出很大的漏洞,我们可以设想一下,人工智能控制的那种APP,被黑客攻击控制,未来我们的安全问题不仅仅是一个网络安全态势的问题。安全需要适应的一个环境是云环境,在云的环境当中,我们在部署传统的物理安全设备和基础设施,可能并不是那么的适应,在云的交付环境当中,我们通常会采用软件或者云化服务方式给业务提供安全的解决方案,其实在过去的主机当中,云计算环境当中,除了过去的主机还包括多了几个虚拟主机,安全策略也需要根据镜像和容器的迁移在云计算环境当中去实现一个迁移。

安全另外一个需要适应的环境就是移动和互联网的环境,移动给业务带来非常广泛的便利性。事实上移动安全领域还处于起步阶段,只有5%的用户去实施部署移动安全解决方案。

随着科技的进步,安全事件的影响也在逐步扩大,过去一个安全事件顶多引起一些业务系统瘫痪,但是现在一个安全的事故小则可能影响一个公司的知识产权,大到它可能会形成严重的违法。所以其实安全的责任主体也在逐步的上移,可能过去一些安全工程师作为安全责任主体,到现在国家层面也是成为网络空间安全战略的一个责任主体,对于企业和企事业单位而言,它的责任主体也在不断的上升。

大数据和AI广泛应用于安全,大数据和AI对于安全价值目前还处于比较初级的阶段,大数据其实这几年假的比较多,尤其安全的大数据,我们过去提到比较多的一些概念,像态势感知,其实都是安全大数据的一些表现。事实上前几年这些事情都比较火,尤其是态势感知,但是我们认为其实数据并不是越大越好,对于企业端用户而言,交付给用户的数据,如果是采集的数据来自于广泛物联网,对本身用户价值到底有多少,其实这个很难去判断,去说明的。其实大数据有了数据来源之后怎么应用,利用人工智能检测成为安全发展非常重要趋势,我们有了数据之后,通过人工智能进一步提升检测的精确度,真正能够把数据的价值交付给用户,这才是安全应用的一个关键。

作为中国网络安全领域的厂商,深信服融合安全立体保护架构体系,旨在为用户交付防御检测的一个技术,包括实现在边界、云端还有端点立体防护。其实深信服在这些领域这么多年来都有不断的创新,深信服业务实践核心目的在于能够真正检测绕过了边界防御之后一系列发生的行为,从黑客的进入点开始,到横向移动,到远程控制,远程控制与通信,到内部的横向移动,以及数据资产的泄露和发现,最终对于业务系统整个破坏,整个全生命周期进行一个检测,其目的在于去发现真正潜伏在用户网络中的威胁。